RADIUS server - riadenie pristupu klientov do WiFi siete

Prístup do WiFi siete pomocou zdieľaného kľúča je trocha nepraktický, ak potrebujeme

povoliť prístup klientov do WiFi siete, a naopak ak potrebujeme prístup zakázať.

Problém sa rozrastie, ak máme v LAN viac AP (Access Point), pretože je potrebné konfigurovať

každý AP zvlášť a ak požadujeme aj nejaký stupeň bezpečnosti, potom RADIUS server je ideálnym riešením.

Neplánujem vysvetľovať ako RADIUS funguje, nakoniec to nájdete na mnoho iných stránkach, ako napríklad:

RADIUS - Wikipedie

Radius autentifikácia (Radius server)

Protokol RADIUS

Skôr by som sa zameral na to, aký hardvér postačí na takýto server, ako nainštalovať RADIUS, konfiguráciu RADIUS servera a klientov.

Hardvér som zvolil taký, pre ktorý by sa dnes už asi nenašlo iné využitie.

RADIUS server som nainštaloval na HP Brio.

1. Hardvér

HP Brio - parametre

CPU: Intel Celeron (Mendocino) 467MHz

RAM: 192MB

HDD: 8GB ST38421A

CD-ROM

USB 1.1

Sieť. karta: 3Com Corporation 3C905C-TX/TX-M [Tornado] (rev 6c)

2. Softvér

Po niekoľkých neúspešných pokusoch s FreeRadius na Debiane a Ubuntu kvôli problému s právami

pre šifrovaný SSL protokol, môže byť FreeRadius šírený len vo forme zdrojových kódov, z ktorých

som sa pokúsil skompilovať binárny FreeRadius avšak neúspešne, zvolil som ako základ

RADIUS servera jednoduchý, ale výkonný systém ZeroShell, ktorý podľa popisu spĺňa všetky moje požiadavky na

RADIUS server a tou najpodstatnejšou je schopnosť šifrovania PEAP MS CHAP V2.

Minimálne požiadavky na hardvér:

CPU: Pentium 233 MHz

RAM: 96MB

HDD: min. 1,5 GB (podporované sú všetky typy IDE, SATA, SCSI, USB disky)

USB, CDROM (USB nie je podmienkou, ale inštalácia je jednoduchšia)

Grafika: VGA

Sieť. karta: všetky PCI, USB, PCMCIA podporované linuxovým jadrom (napr. 3Com, Realtek, NE)

2. Inštalácia

Zo stránky ZeroShell-1.0.beta16.iso si stiahneme ISO obraz CD a

ZeroShell-1.0.beta16-CompactFlash-IDE-USB-SATA-1GB.img.gz komprimovaný obraz disku.

ISO obraz CD je potrebné napáliť na CD a získame bootovateľné CD, z ktorého je možné spustiť Live distribúciu ZeroShell.

Ešte potrebujeme nainštalovať ZeroShell na disk počítača. Stiahnutý obraz disku ZeroShell-1.0.beta16-CompactFlash-IDE-USB-SATA-1GB.img.gz, ktorý má

164 MB skopírujeme na USB kľúč.

nabootojeme Live CD Zeroshell

po nabootovaní, na obrazovke vyberieme klávesou: s prístup do príkazového riadku

zasunieme USB disk

primountujeme USB príkazom: mount /dev/sda1 /mpoint

prepneme sa do adresára mpoint príkazom: cd /mpoint

rozbalime komprimovaný obraz disku a skopírujeme ho na disk príkazom:

gunzip -c ZeroShell-1.0.beta16-CompactFlash-IDE-USB-SATA-1GB.img.gz > /dev/hda

Čakajte, pokiaľ sa znova neobjaví príkazový riadok, kopírovanie môže trvať aj niekoľko minút, až desiatok minút, v závislosti od

rýchlosti diskov a USB.

(Ak kopírovanie neperebehne korektne, môžete ešte použiť metódu, ktorú som použil aj ja. Najprv som gunzipom rozbalil obraz disku priamo na USB kľúči, ale USB musí mať min 1,5 GB,

a potom príkazom dd if=obraz.img of=/dev/hda skopírovať obraz na pevný disk)

prepneme sa do koreňového adresára príkazom: cd /

odmountujeme USB príkazom: umount /mpoint

vytiahneme USB

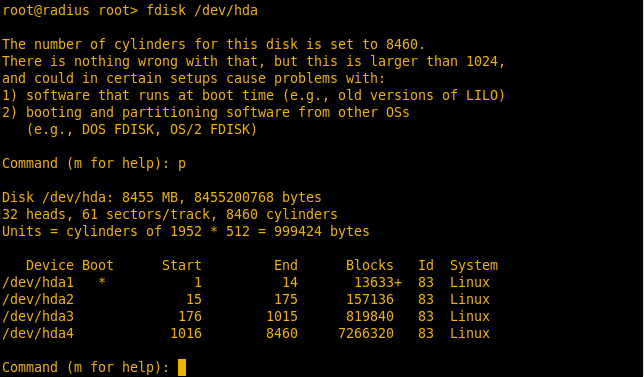

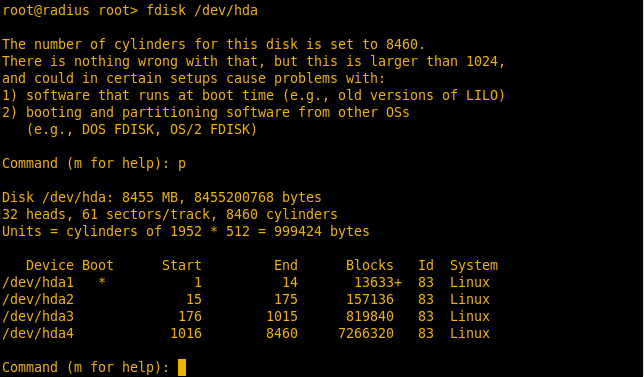

musíme nakonfigurovať príznak bootovania pre 1. partition príkazom: fdisk /dev/hda

Na obrazovke uvidíte: Command (m for help):

teraz stlačíme klávesu: p a uvidíme takýto výpis:

teraz stlačíme klávesu: a, a objaví sa dotaz:

teraz stlačíme klávesu: a, a objaví sa dotaz:

Partition number (1-4): stlačíme klávesu 1, pretože systém bude bootovať z 1. partition

skontrolujeme klávesou: p a mali by sme dostať nasledovný výpis:

skontrolujeme klávesou: p a mali by sme dostať nasledovný výpis:

Rozdiel je len v znaku * pri partition /dev/hda1, ale teraz už máme nastavený príznak bootvania z 1. partition správne

zapíšeme nastavenie klávesou: w

opustíme príkazový riadok kombináciou kláves: Ctrl+d

reštartujeme ZeroShell klávesou: r a potvrdíme klávesou: y, počas reštartu vyberieme z mechaniky CD a

ZeroShell by mal nabootovať z pevného disku. Týmto je inštalácia ukončená, teraz treba server nakonfigurovať.

4. Konfigurácia siete v ZeroShell

Ako prvé, je potrebné nakonfigurovať IP adresu, aby sme ďalšie nastavenia mohli urobiť

cez webové rozhranie ZeroShell-u.

Po nabootovaní, v základnej obrazoveke stlačíme klávesu: i IP manager a vstúpime

do sekcie konfigurácie IP adries.

Stlačíme klávesu: m Modify IP address

Keď sa objaví výpis

Interface [ETH00]: stlačíme Enter

(Ak máte v systéme viac sieť. rozhraní a chcete konfigurovať IP adresu pre ďalšiu sieť. kartu,

potom najprv zadajte označenie rozhrania napr. ETH01 a až potom Enter)

Teraz môžete zadať IP adresu, ktorú bude mať Váš RADIUS server a potom

aj sieťovú masku.

Teraz môžete zadať IP adresu, ktorú bude mať Váš RADIUS server a potom

aj sieťovú masku.

Ja som si nastavil IP adresu na: 192.168.1.4 a táto IP je použitá vo všetkých nasledovných príkladoch

Ostatné nastavenia už urobíme cez web rozhranie ZeroShellu,

nasmerujeme prehliadač na IP adresu ktorú sme nastavli v predchádzajúcom kroku

https://192.168.1.4

Potvrdíme prijatie certifikátu

Prihlásime sa do webového rozhrania, meno: admin heslo:zeroshell

Po prihlásení,môžeme skontrolovať a upraviť IP adresu ZeroShell servera nasledovne

vľavo Setup hore Network vyberieme IP adresu, ktorú chceme zmeniť, vpravo Edit IP

Nastavíme predvolenú bránu, hore GATEWAY

Nastavíme meno nášho servera, vľavo Hosts, označíme meno, ktoré tam už je zeroshell a hore klikneme na Delete

Potom Add vyplníme polia a klikneme na Submit

Tieto základné nastavenia musíme uložiť, inak by sme ich museli robiť pri každom reštarte

ZerosShell servera. Prepneme sa hore do sekcie Profiles

Tieto základné nastavenia musíme uložiť, inak by sme ich museli robiť pri každom reštarte

ZerosShell servera. Prepneme sa hore do sekcie Profiles

a klikneme na partition, na ktorej bude uložený náš profil, v našom prípade na sda3

Klikneme na Create Profile vyplníme polia, v položke Description pomenujeme profil,

Klikneme na Create Profile vyplníme polia, v položke Description pomenujeme profil,

nezbudnime vyplniť polia Admin password a Confirm password, toto je heslo a potvrdenie hesla pre vstup do webového rozhrania ZerloShellu.

a takisto vyplníme aj predvolenú bránu Default gateway

Ak je všetko potrebné vyplnené, stlačíme Create

Nový profil s názvom testprofile sme vytvorili, uložili,

Nový profil s názvom testprofile sme vytvorili, uložili,

ešte je potrebné ho aktivovať

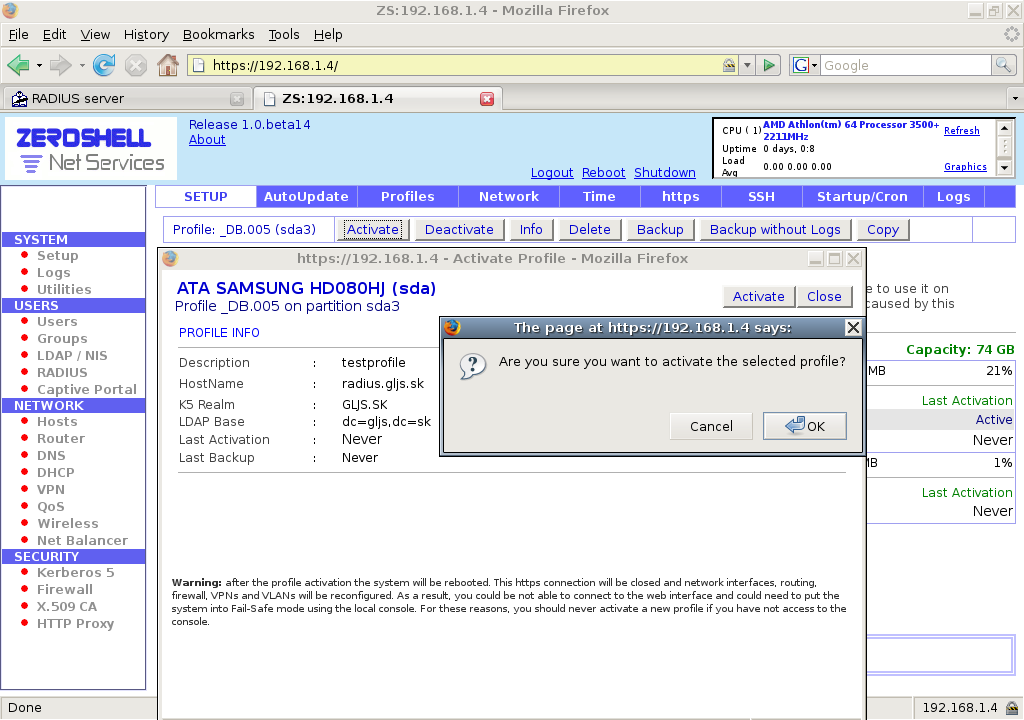

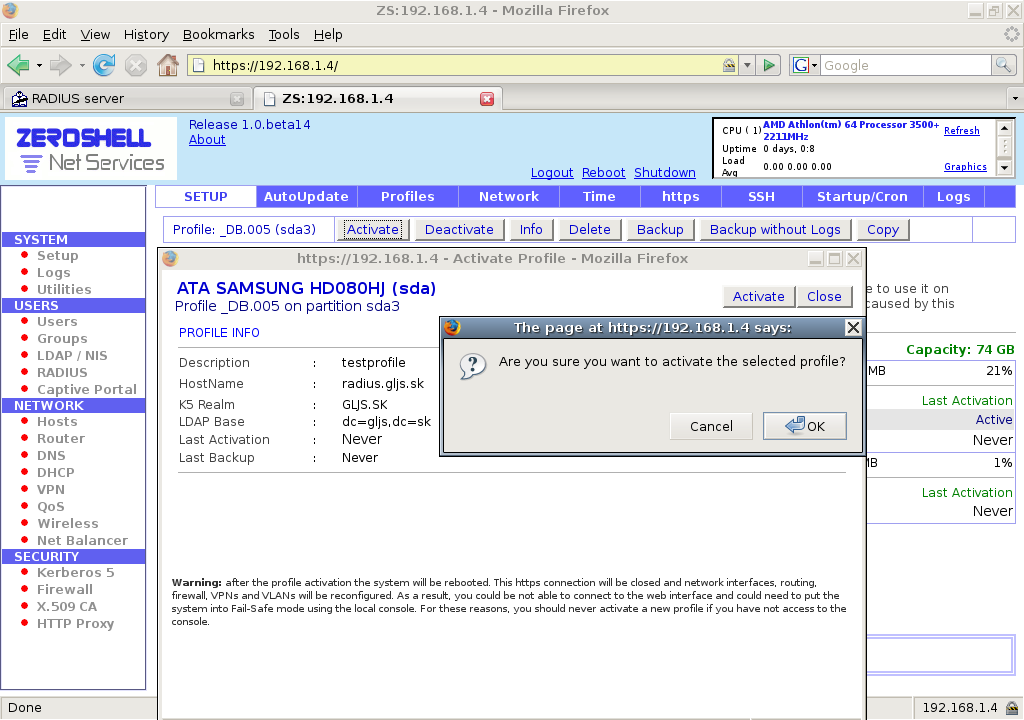

Označíme profil, hore stlačíme Activate

Zobrazia sa nám informácie o profile a znova stlačíme Activate

Zobrazia sa nám informácie o profile a znova stlačíme Activate

Aktiváciu je potrebné potvrdiť ešte raz stlačením OK a bude nasledovať

reboot ZeroShell servera s nastaveniami uloženými v novom profile testprofile

Aktiváciu je potrebné potvrdiť ešte raz stlačením OK a bude nasledovať

reboot ZeroShell servera s nastaveniami uloženými v novom profile testprofile

Po reštarte sa znova prihlásime cez webové rozhranie a nastavíme certifikát.

(Nastavenie certifikátu môžete aj vynechať, ak Vám neprekáža,

že certifikát bude mať označenie ZeroShell Example CA, ale doporučujem ho radšej nastaviť)

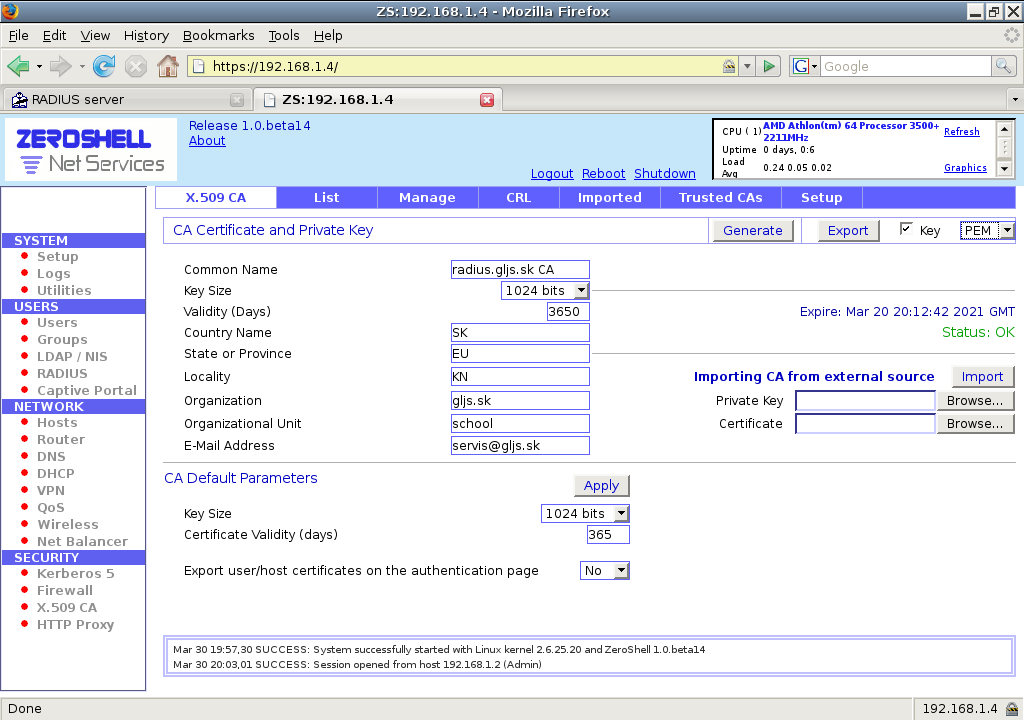

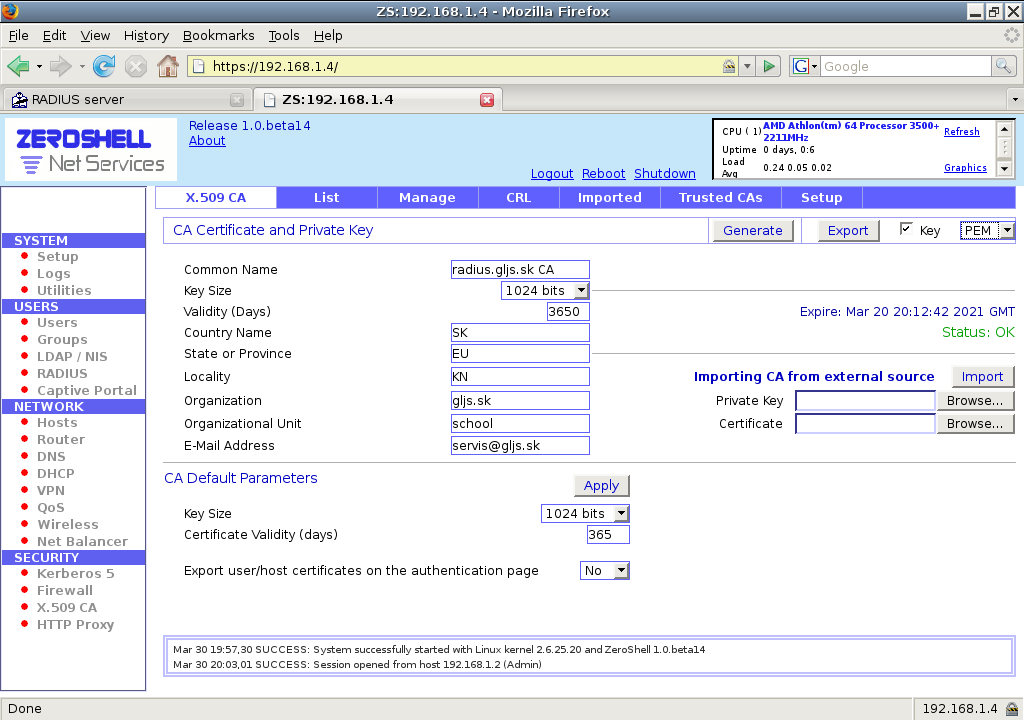

Vľavo v sekcií SECURITY klikneme na X.509 CA a potom vpravo hore Setup

Zaškrtneme voľbu vpravo hore key a hneď vedľa zvolíme typ PEM

Vyplníme Common Name tu si napíšte označenie, pod ktorým bude Váš certifikát identifikovaný

Key Size ponecháme na hodnote 1024 bits

Validity (days) počet dní platnosti certifikátu, 3650 znamená 10 rokov.

Nasledovné 3 položky radšej vyplňte len dvojpísmenovou skratkou, pretože keď som skúsil zadať do týchto políčok dlhšie reťazce, tak sa nový certifikát vygeneroval, ale s pôvodnými, teda predvolenými nastaveniami.

Dôvod takéhoto správania som síce nezistil, ale pri použítí dvojpísmenových skratiek, sa certifikát vygeneroval správne.

Ešte vyplňte 3 posledné polia a potom stlačte vpravo hore Generate

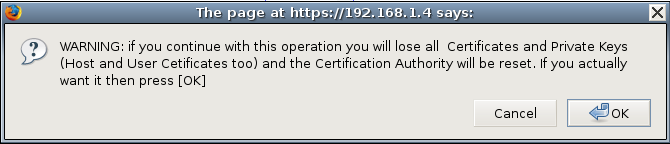

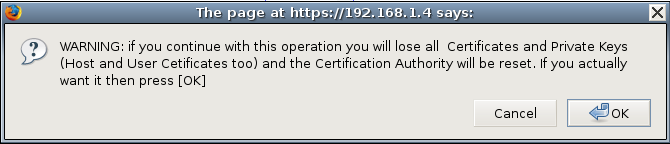

Nasleduje upozornenie o strate platnosti všetkých certifikátov vygenerovaných na tomto serveri, ale keďže sme ešte žiadny certifikát z tohoto servera nepoužili u klienta, môžeme bez obáv stlačiť OK

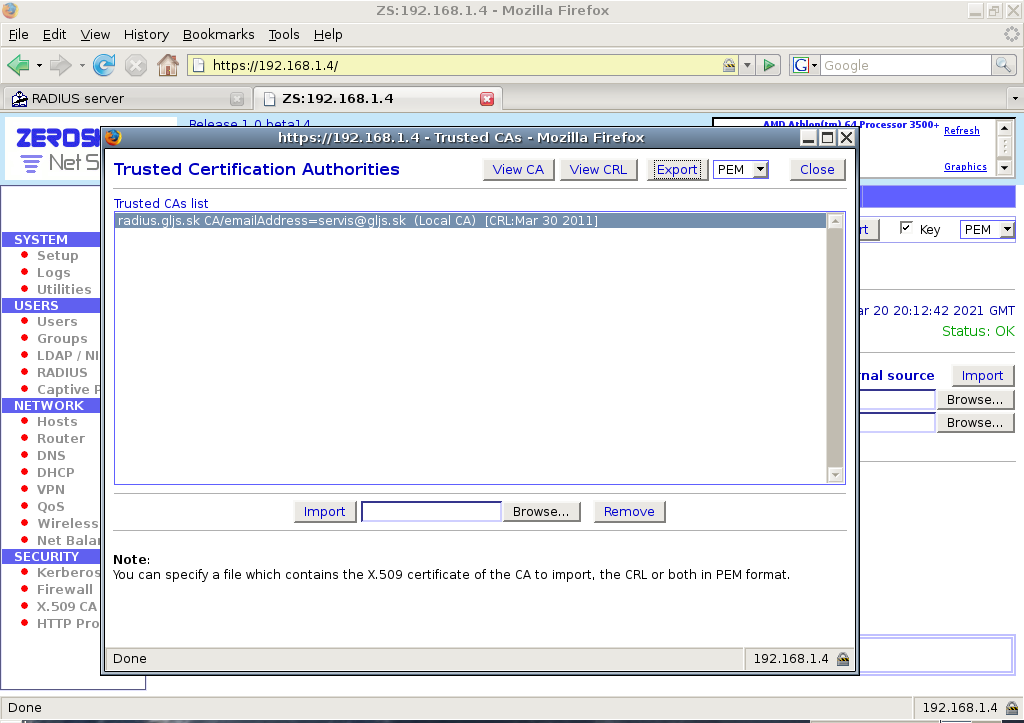

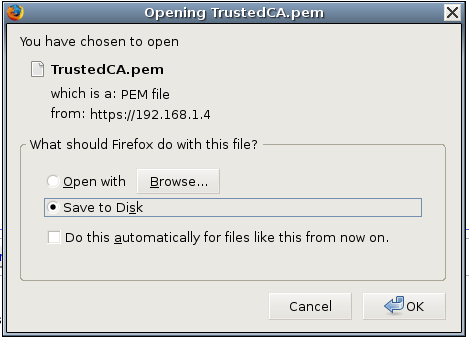

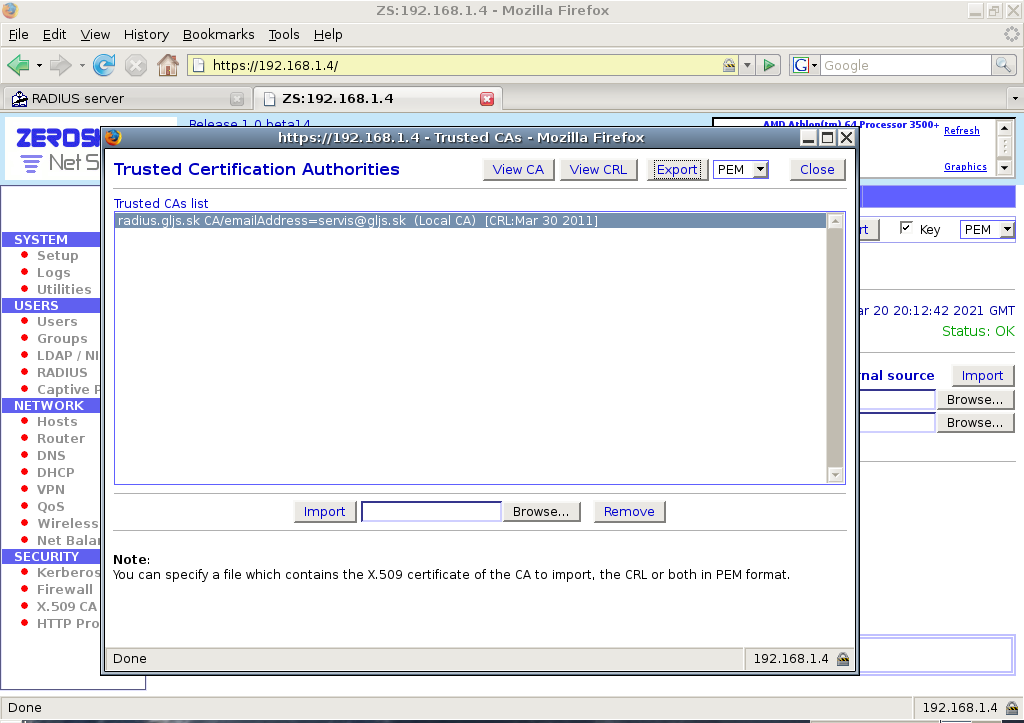

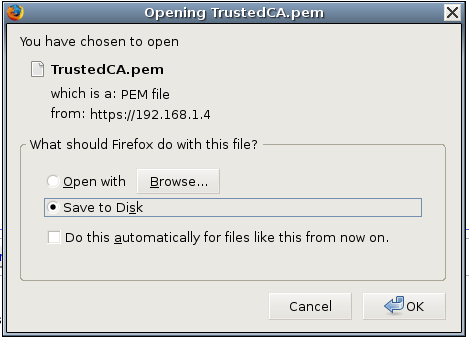

Nový certifikát je týmto vygenerovaný, teraz je potrebné urobiť Export dôveryhodného (Trusted) certifikátu

Vpravo hore prejdeme na Trusted CAs

V zozname označíme certifikát, ktorý budeme exportovať, vpravo hore nastavíme typ PEM a stlačíme Export

Takto vygenerovaný certifikát si uložte na USB, bude ho potrebné nakopírovať do každého klientského počítača,

ktorý má byť overovaný cez RADIUS server.

Ako importovať certifikát, bude popísané neskôr, v časti Konfigurácia klienta

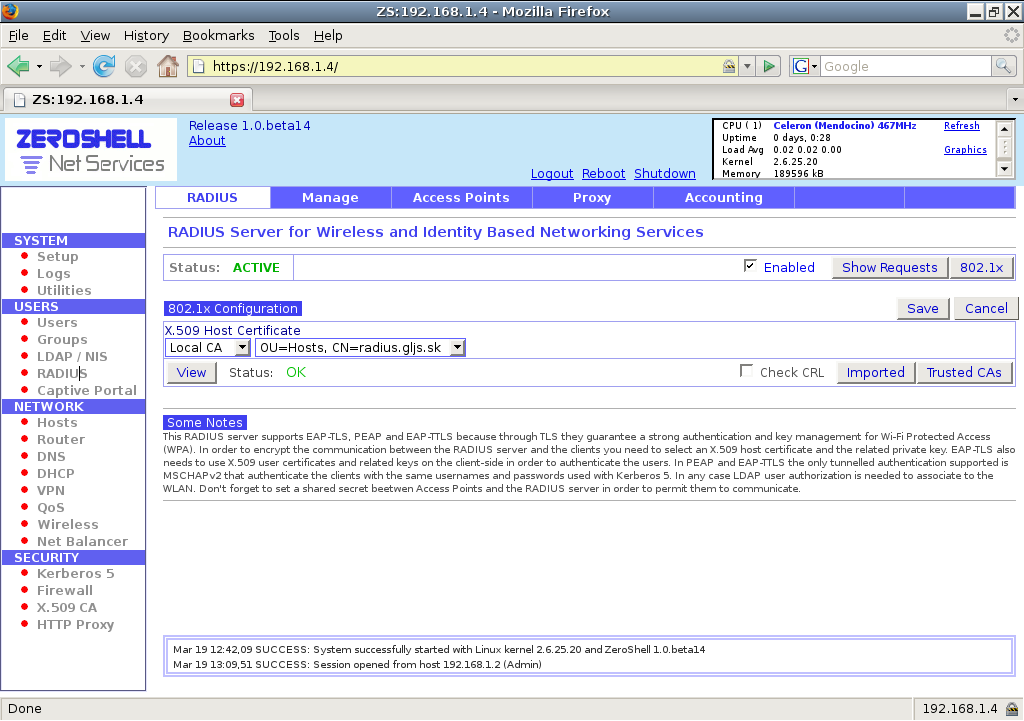

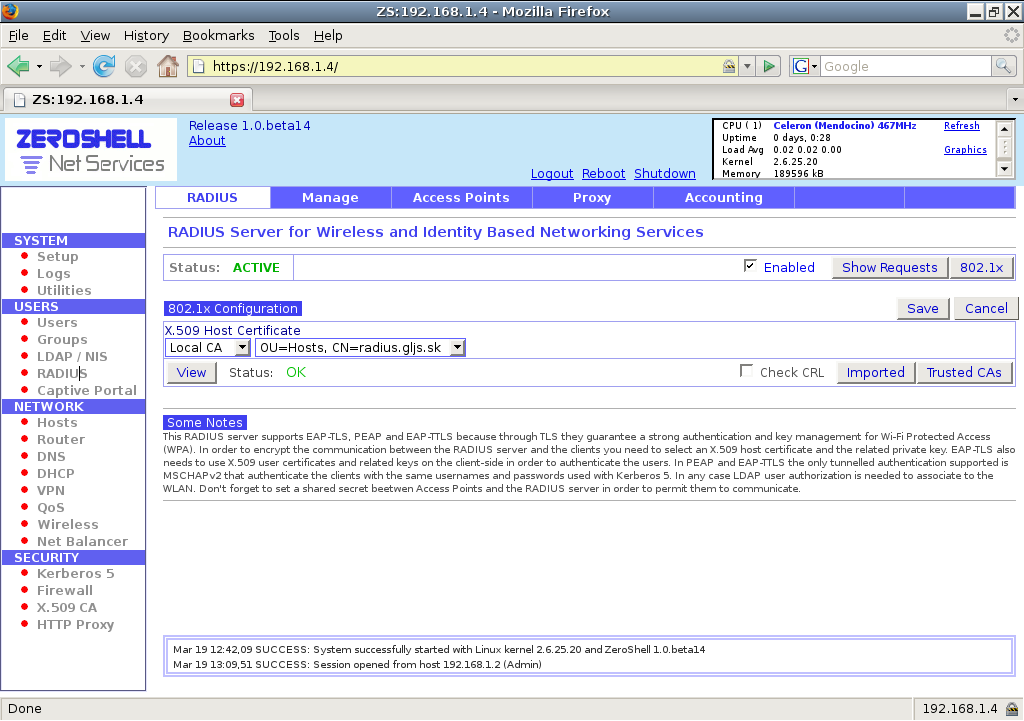

Ešte musíme v ZeroShelli zapnúť RADIUS server

Vľavo v sekcií USERS klikneme na RADIUS, vpravo nastavíme Enabled a potom Save

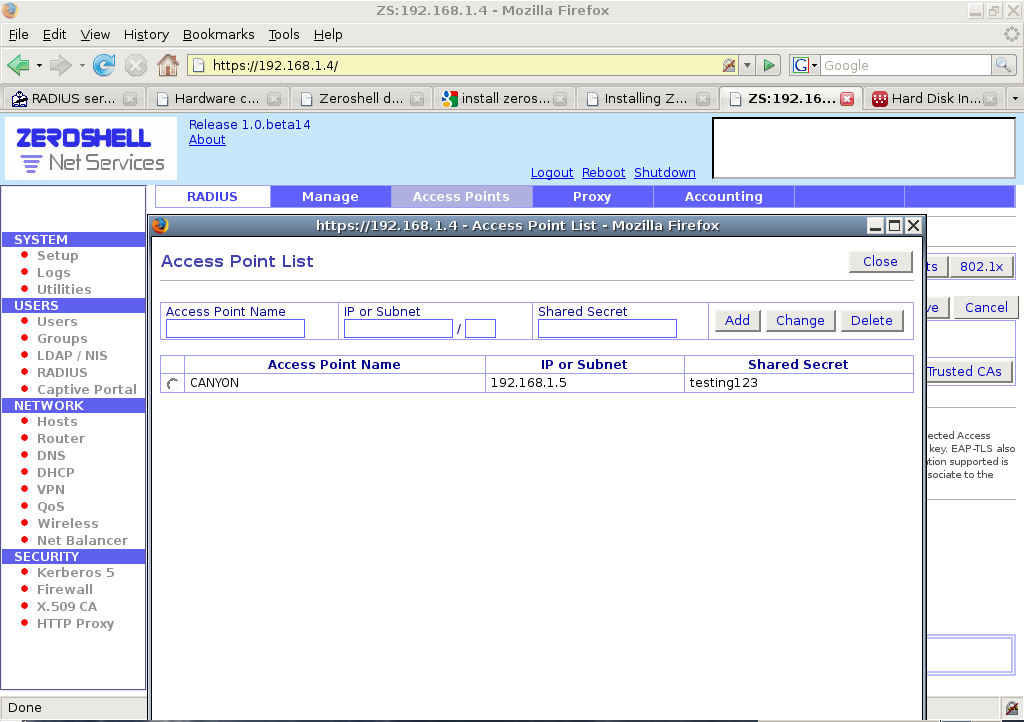

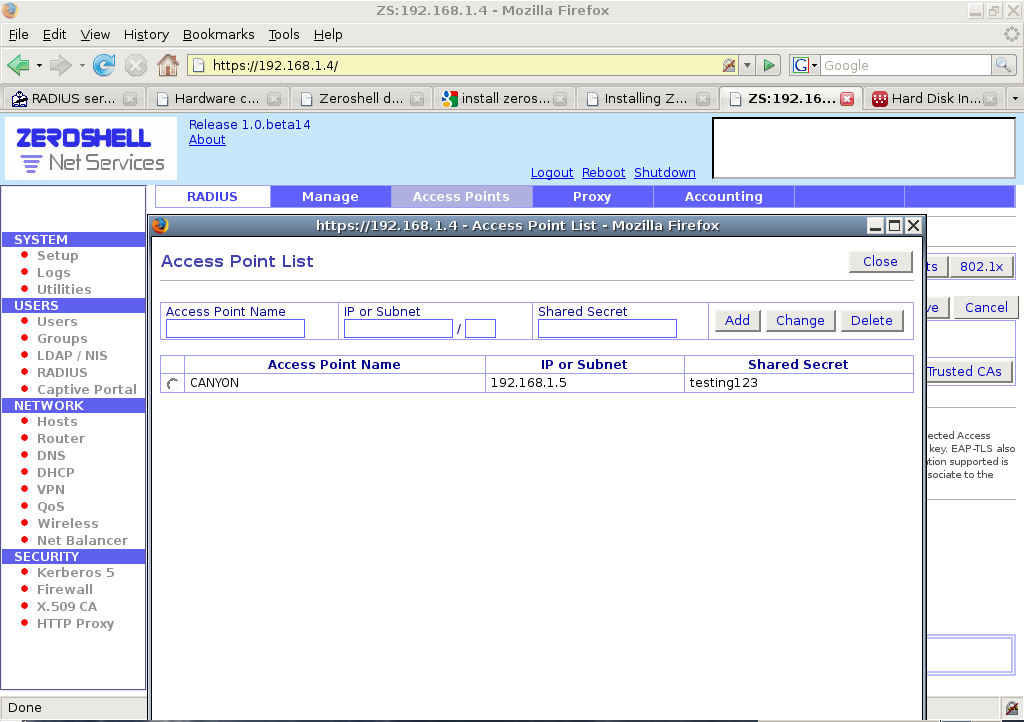

Nstaavíme AP (Access Point, aspoň jeden)

Klikneme hore na Access Point alebo RADIUS AUTHORIZED CLIENTS (vo

verzii beta 16)

AP nejako pomenujeme, zadáme jeho IP adresu, a tzv. Shared Secret je to ľubovoľný reťazec znakov, ale rovnaký musí byť nastavený aj v AP

Stlačíme Add potom Close a nakoniec znova Save

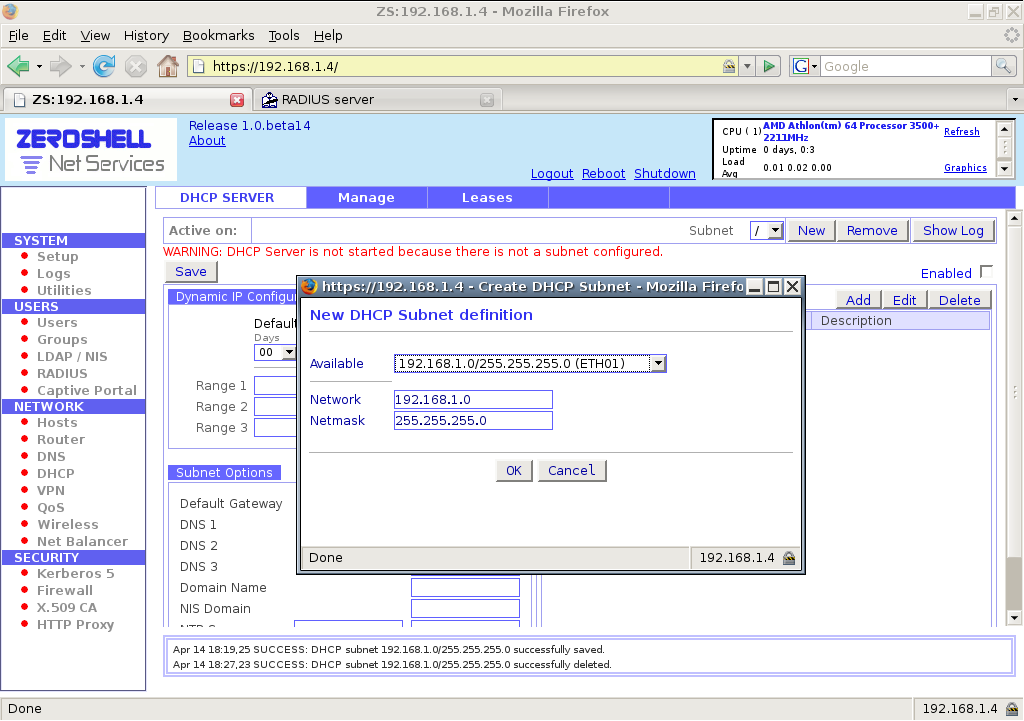

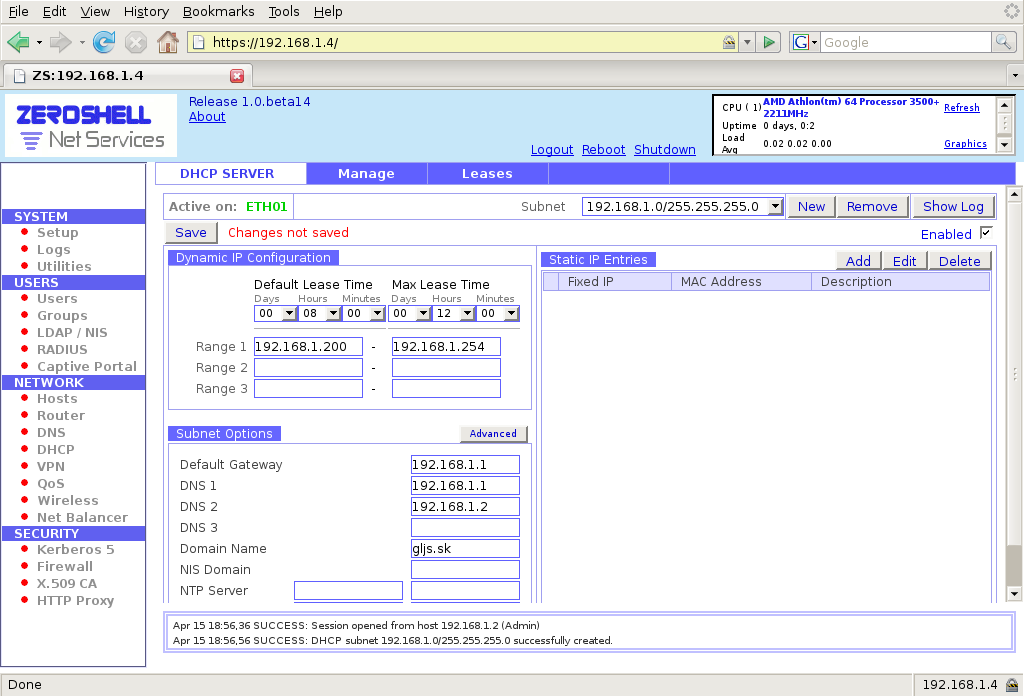

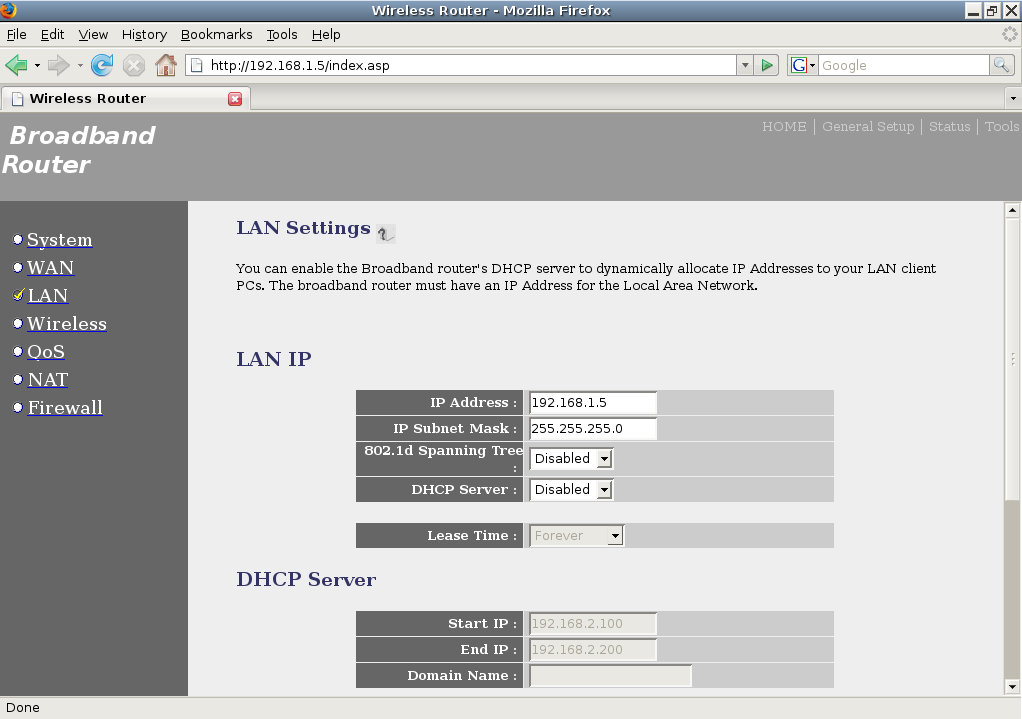

DHCP Server

DHCP server potrebujeme, aby boli dynamicky prideľované IP adresy počítačom,

ktoré sa budú pripájať cez wifi do našej siete.

Ak už máte v sieti nejaký DHCP server, potom DHCP server v ZeroShelli ponechajte vypnutý !

Ak by boli v jednej sieti 2 DHCP servery, mohlo by dôjsť ku konfliktu IP adries a tým k problémom v celej LAN

Ak nemáte iný DHCP server, potom pre prideľovanie IP adries bude takýto server potrebný

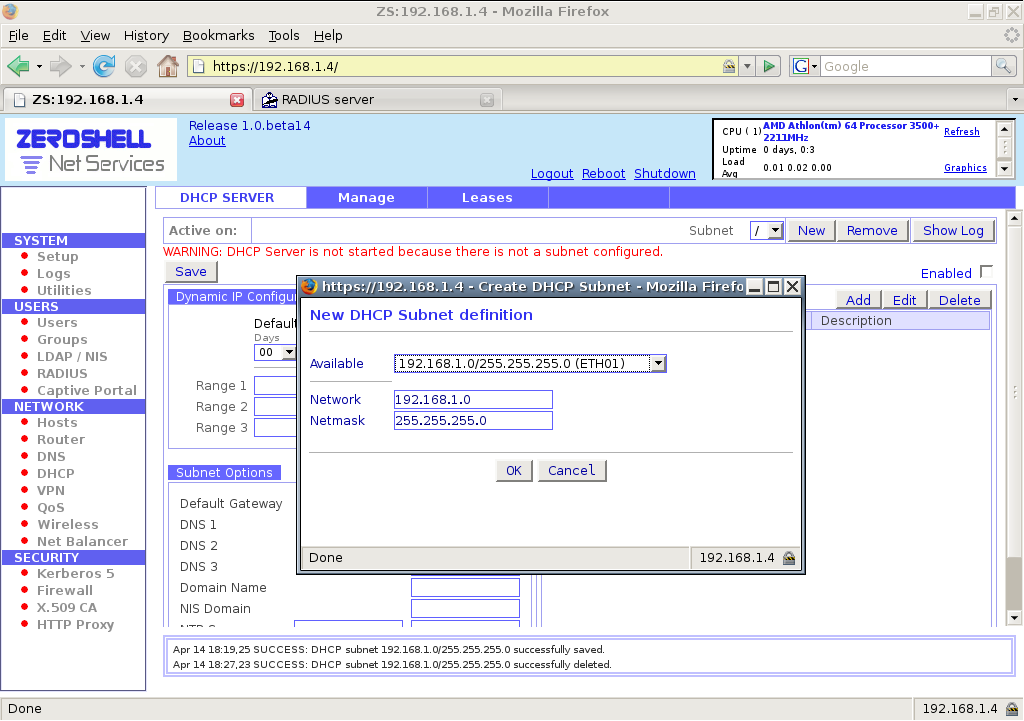

Vľavo v sekcií NETWORK kliknite na DHCP, potom vpravo hore New a nastavíme podsieť,potom OK

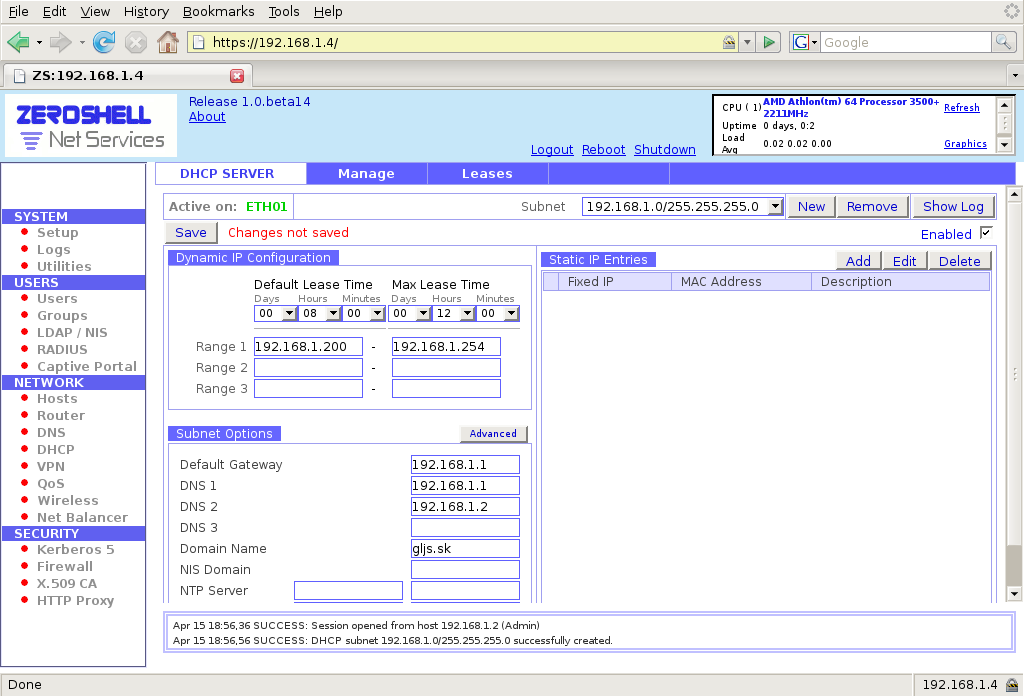

Vpravo zaškrtnúť Enabled a doplniť rozsah IP adries Range 1, ktoré budú prideľované dynamicky.

IP adresy, ktoré sú mimo tohoto rozsahu, nebudú prideľované DHCP serverom, a môžu byť použité staticky.

Na záver uložíme konfiguráciu Save a DHCP server je pripravený prideľovať IP adresy.

Užívatelia

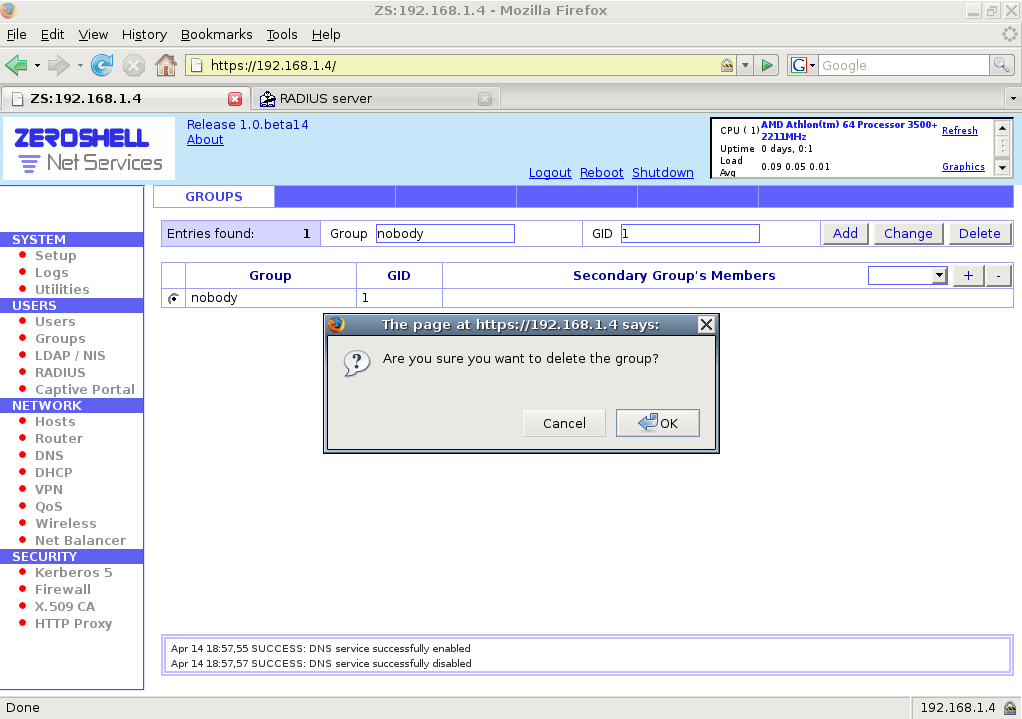

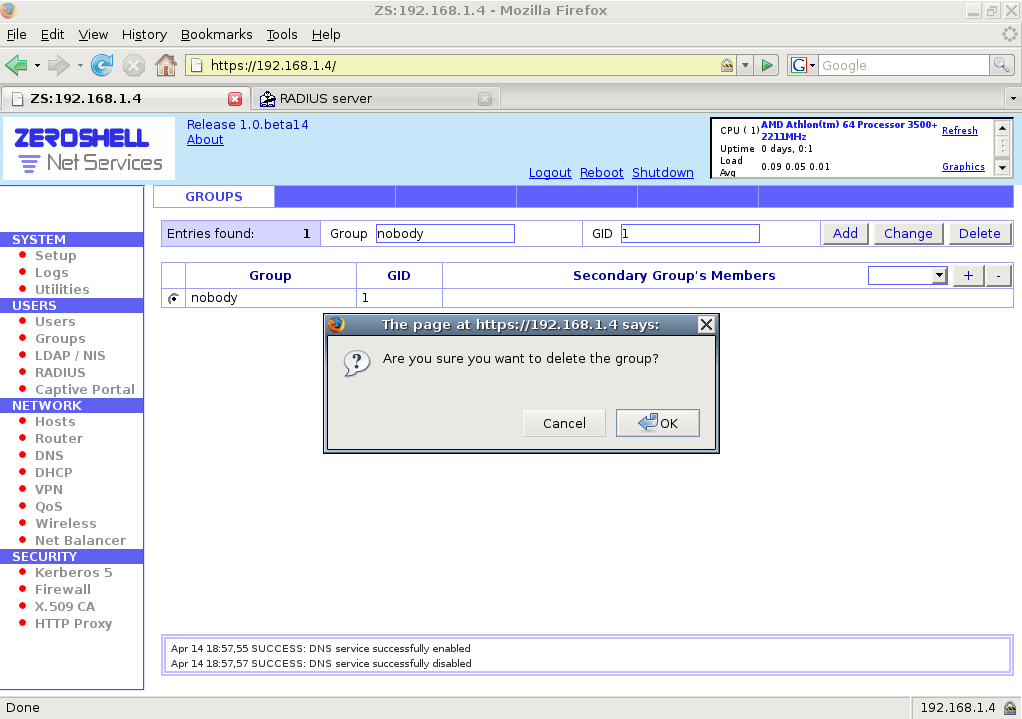

Najprv vymažeme skupinu nobody, nepýtajte sa prečo, ak som mal nadefinovanú túto skupinu užívateľov,

tak autentifikácia cez RADIUS neprebehla korektne, po vymazaní skupiny nobody už išlo všetko správne.

Predpokladám, že to súvisí s obmedzenými, alebo žiadnymi právami tejto skupiny

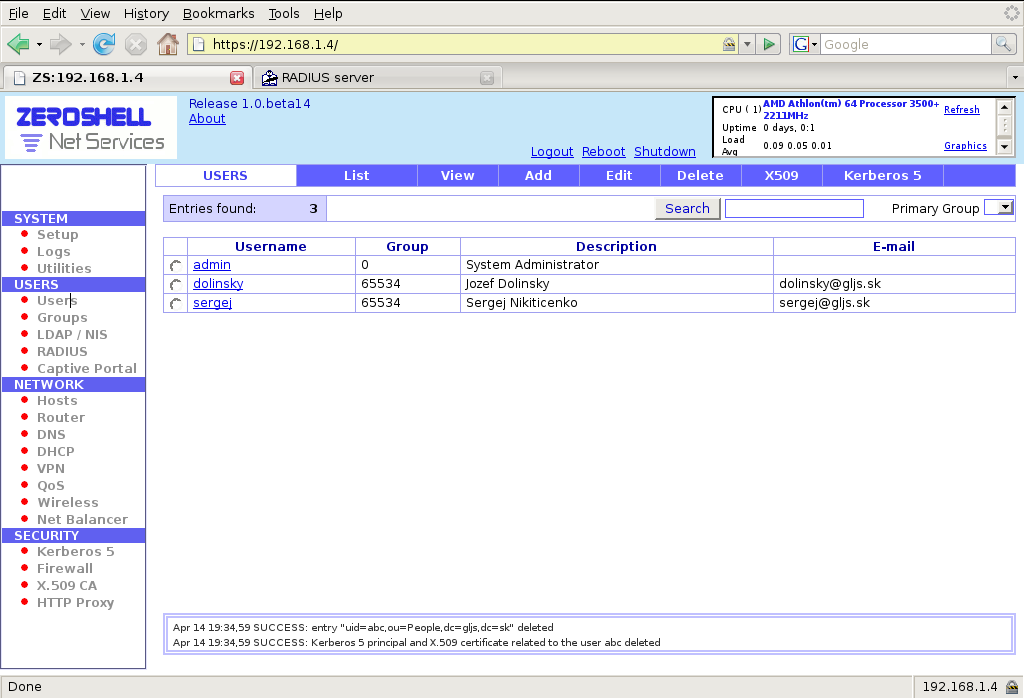

Vľavo v sekcií USERS klikneme na Groups označíme skupinu nobody a potom vpravo hore Delete a klik na OK

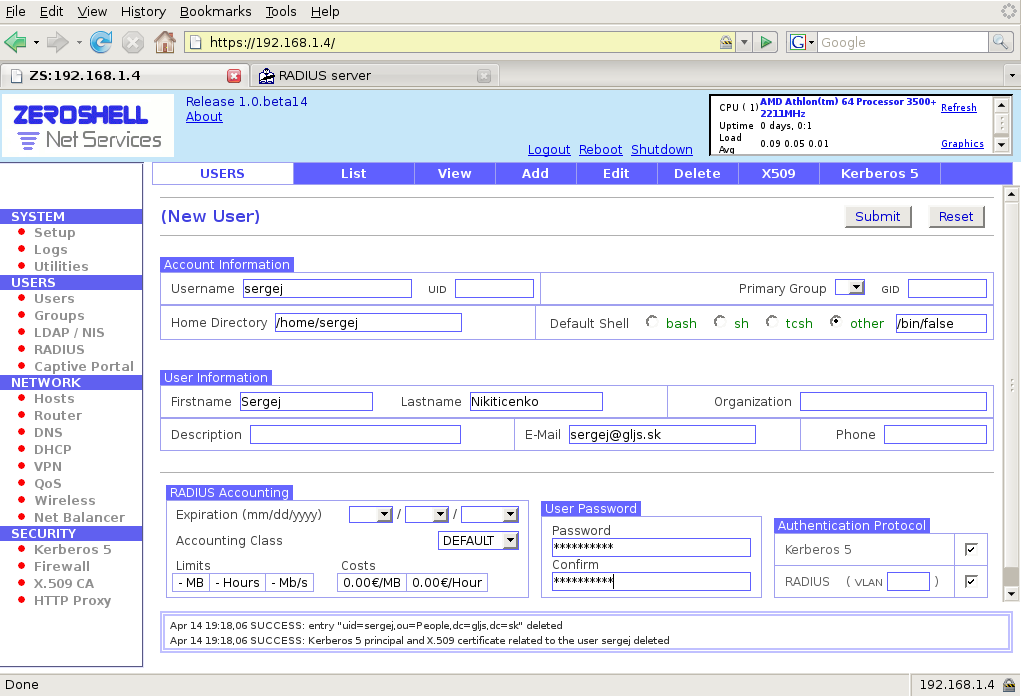

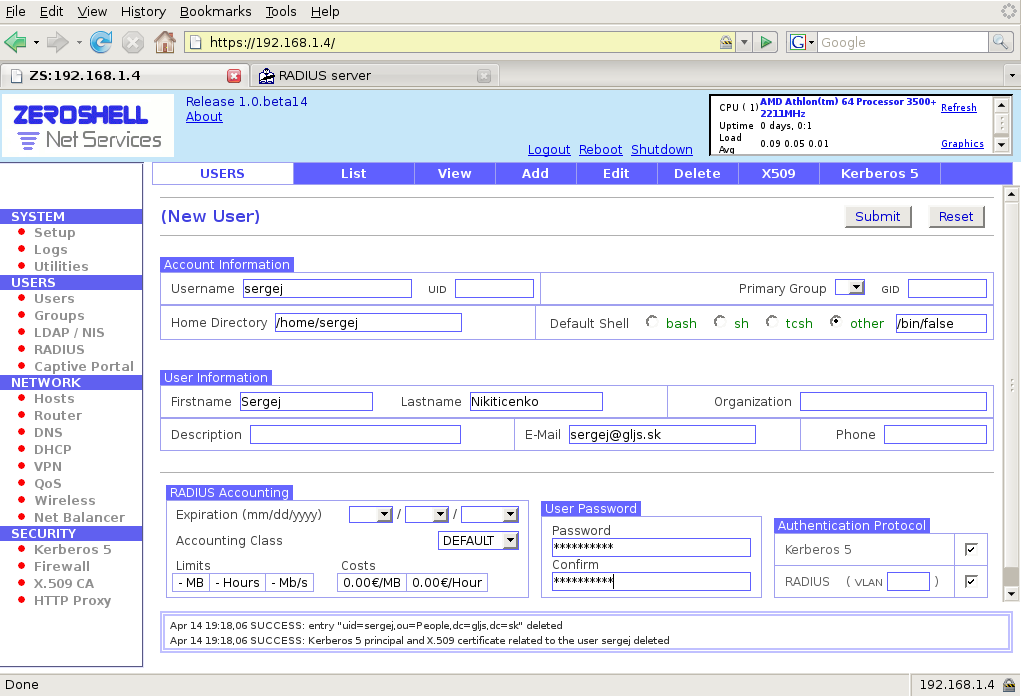

Teraz nadefinujeme mená a heslá užívateľov, ktorým chceme povoliť pripojenie cez WiFi

Vľavo, v sekcií USERS klikneme na Users potom Add

Vyplníme meno toto je prihlasovacie meno do Wifi siete,

ďalej klikneme do poľa vpravo od home directory a systém sám doplní domovský adresár,

vpravo v sekcií Default Shell vyberieme other a prepíšeme na /bin/false.

Vyplníme údaje o užívateľovi krstné meno, priezvisko, e-mailovú adresu a 2 x heslo

Toto heslo spolu s prihlasovacím menom budú použité na autentifikáciu prístupu do Wifi siete.

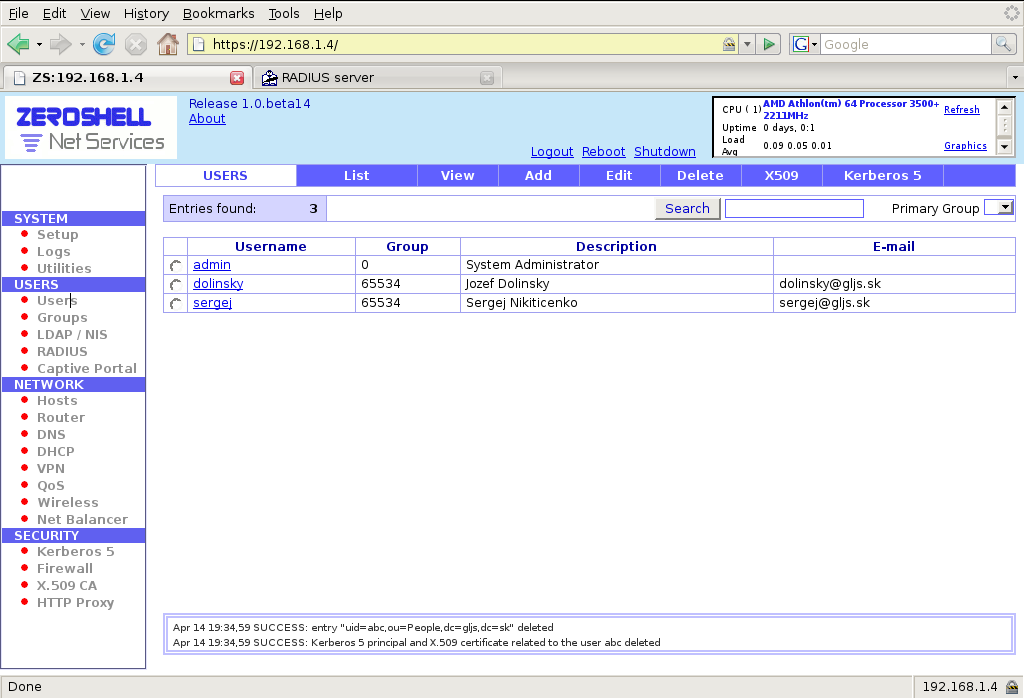

Nakoniec stlačíme Submit, bude nasledovť generovanie osobného certifikátu,

ktorému nemusíme venovať pozornosť a môžeme sa vrátiť vľavo do sekcie USERS Users a uvidíme zoznam úžívateľov.

Týmto máme RADIUS server nastavený a nastavíme Access Point AP

Konfigurácia Access Pointu AP

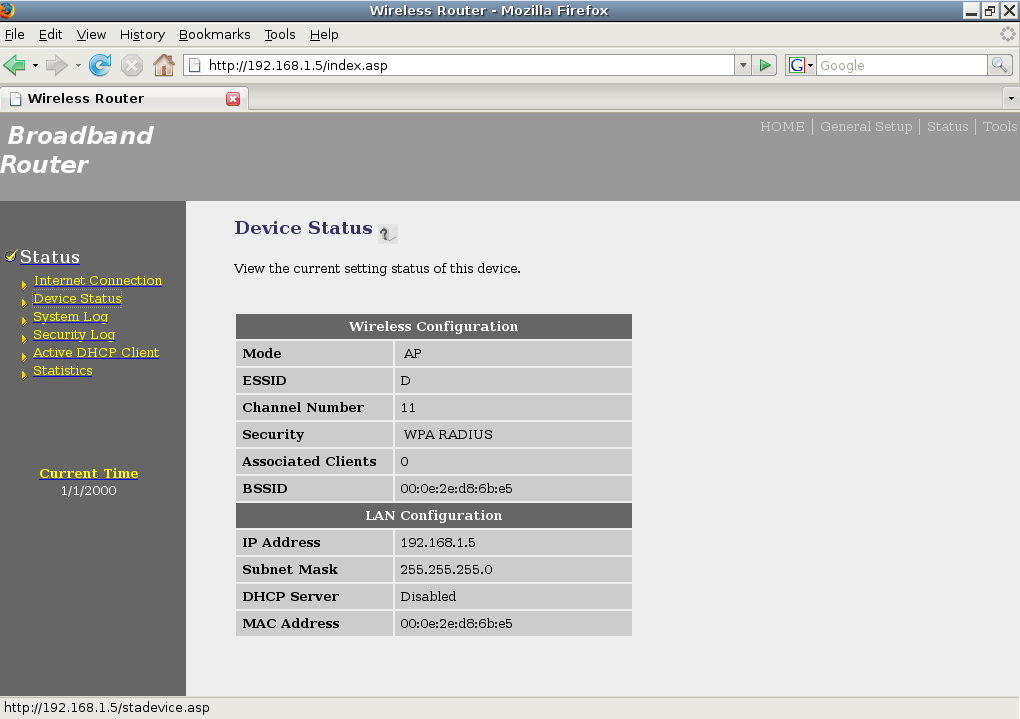

Na bezdrôtové pripojenie som použil CANYON 802.11g Wireless Router CN-WF514

Resetnite AP do výrobných nastavení tlačítkom na zadnej stene.

Tlačítko pre Reset je vedľa konektora napájacieho zdroja

Po resete má AP nastavenú IP adresu 192.168.2.1

Nastavte si na PC IP adresu 192.168.2.2,

spojte ho prekríženým ethernet káblom s AP,

alebo priamym ethernet káblom cez switch

Switch musí byť od LAN odpojený.

Ethernet kábel pripojte na AP do portu s označením 1, nie WAN.

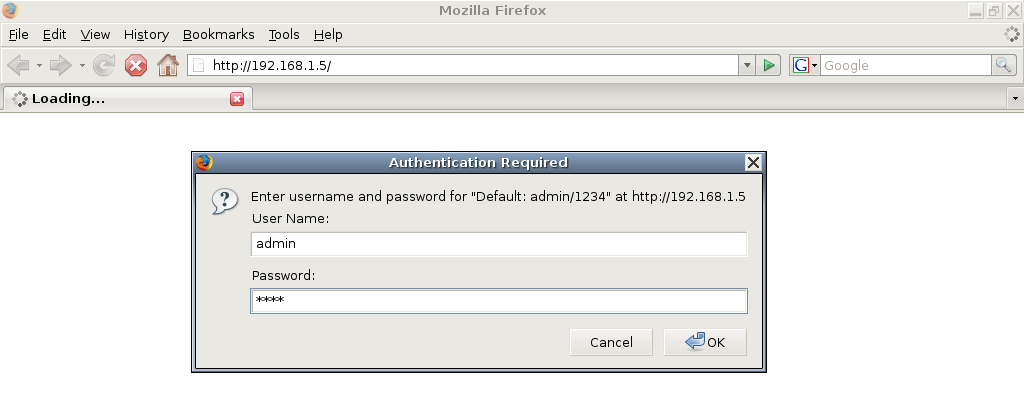

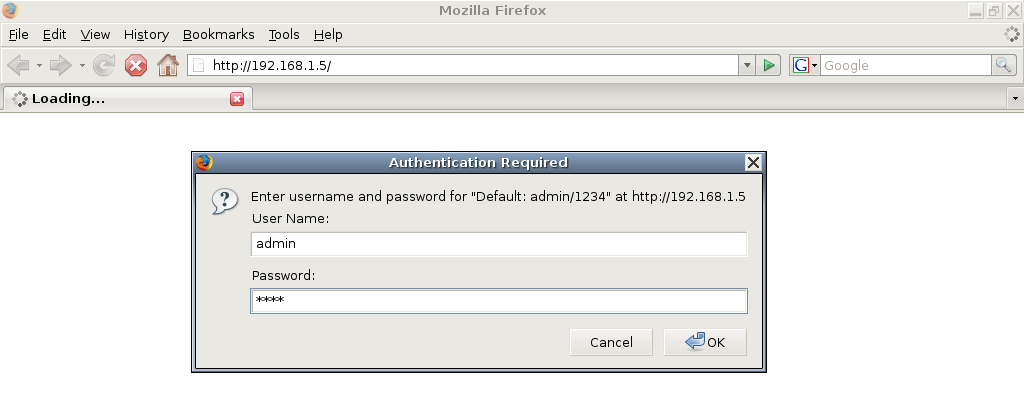

Teraz sa pripojte na webové rozhranie AP,

cez ľubovoľný web prehliadač, do ktorého zadajte IP adresu: 192.168.2.1

Meno pre prihlásenie: admin (default) heslo: 1234 (default).

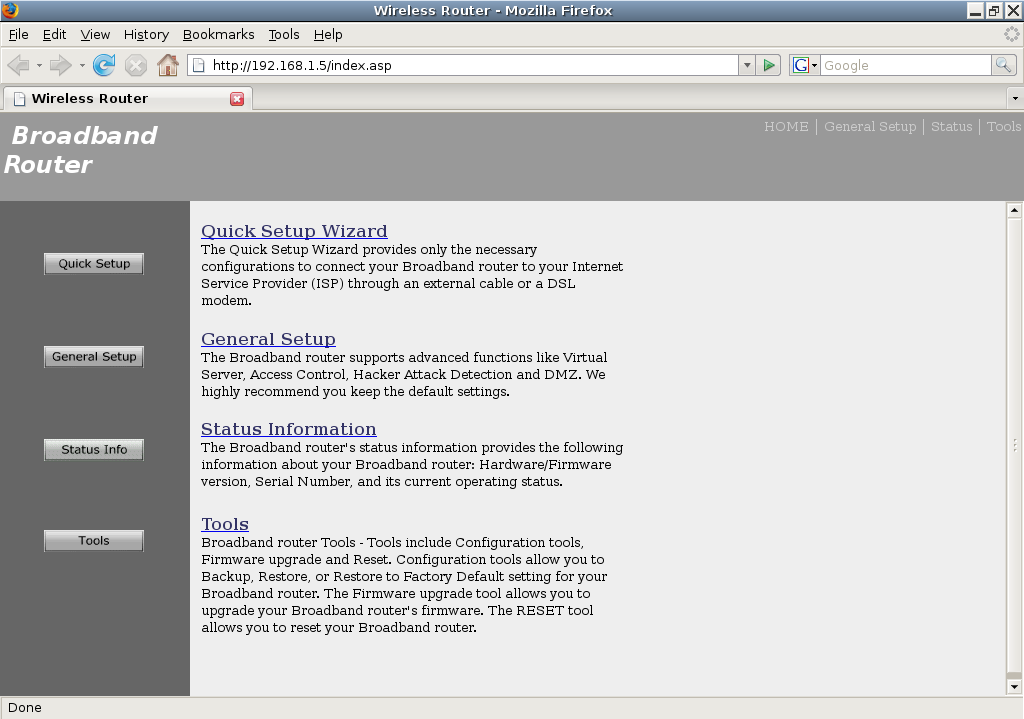

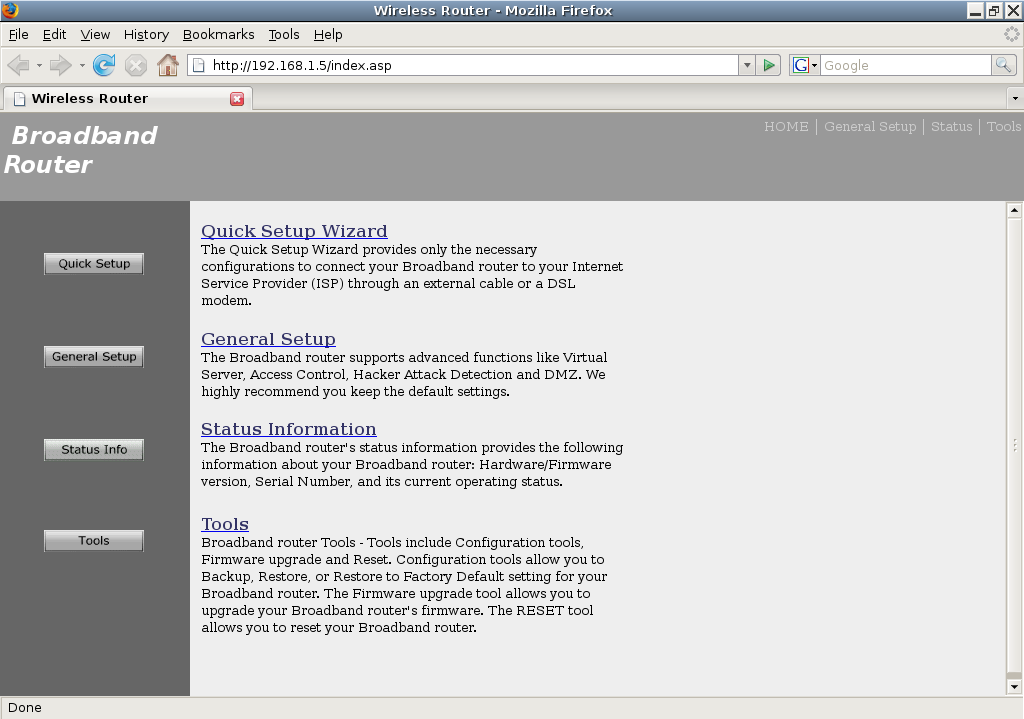

Po prihlásení, uvidíte nasledovnú obrazovku, potom kliknite na General Setup

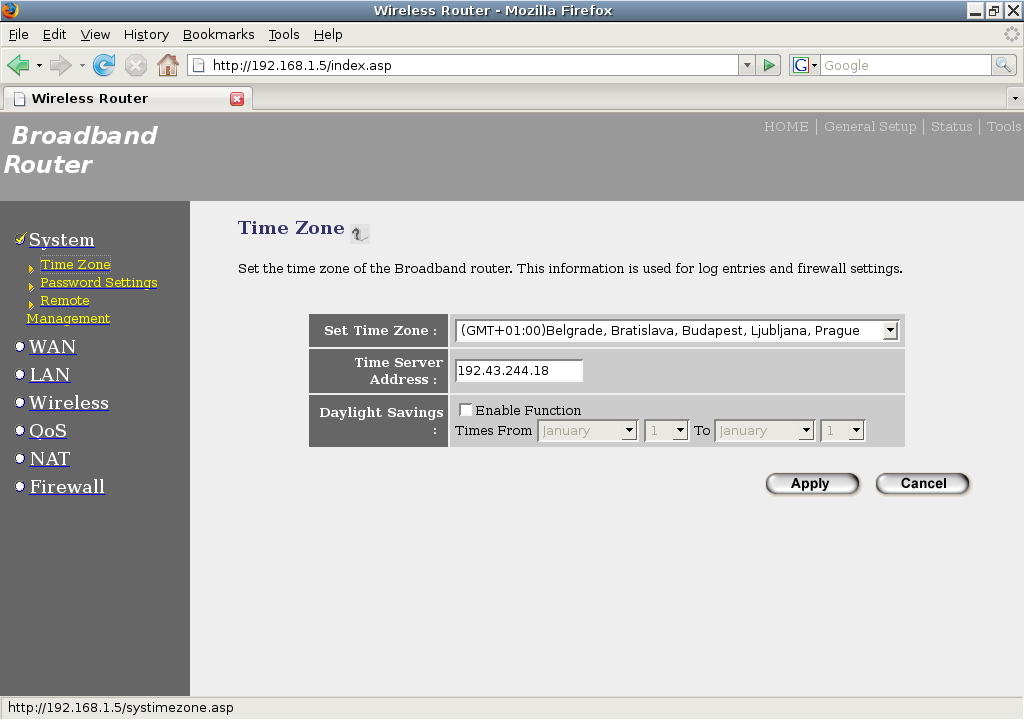

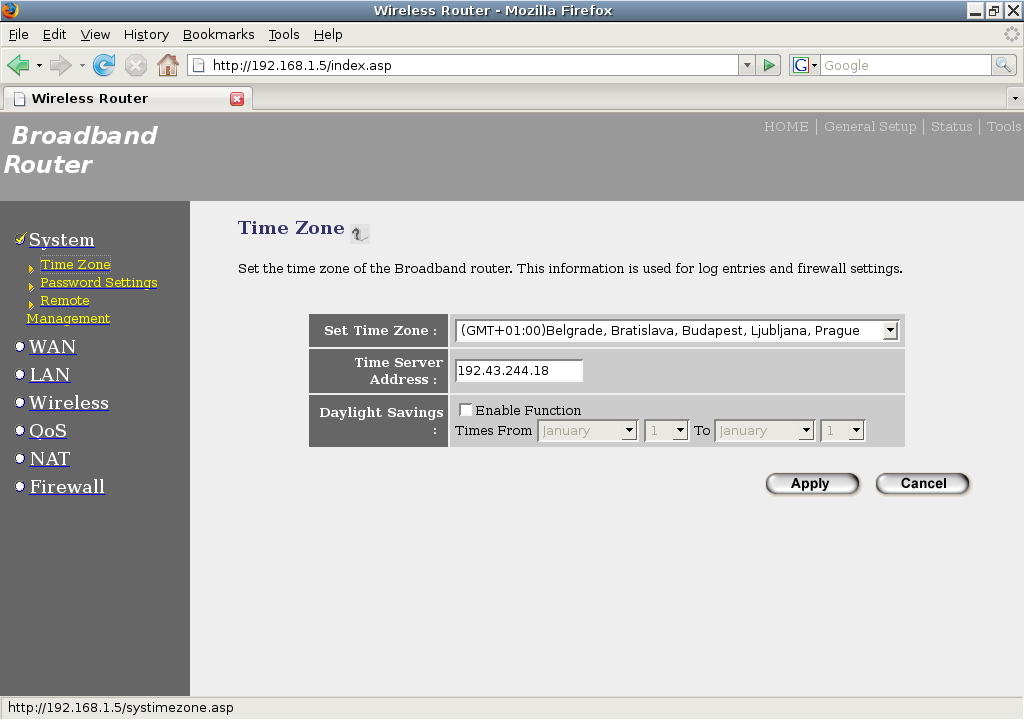

Kliknite na System, Time Zone a nastavte časové pásmo a IP adresu Time Servera.

Každé nastavenie je potrebné potvrdiť tlačidlom Apply

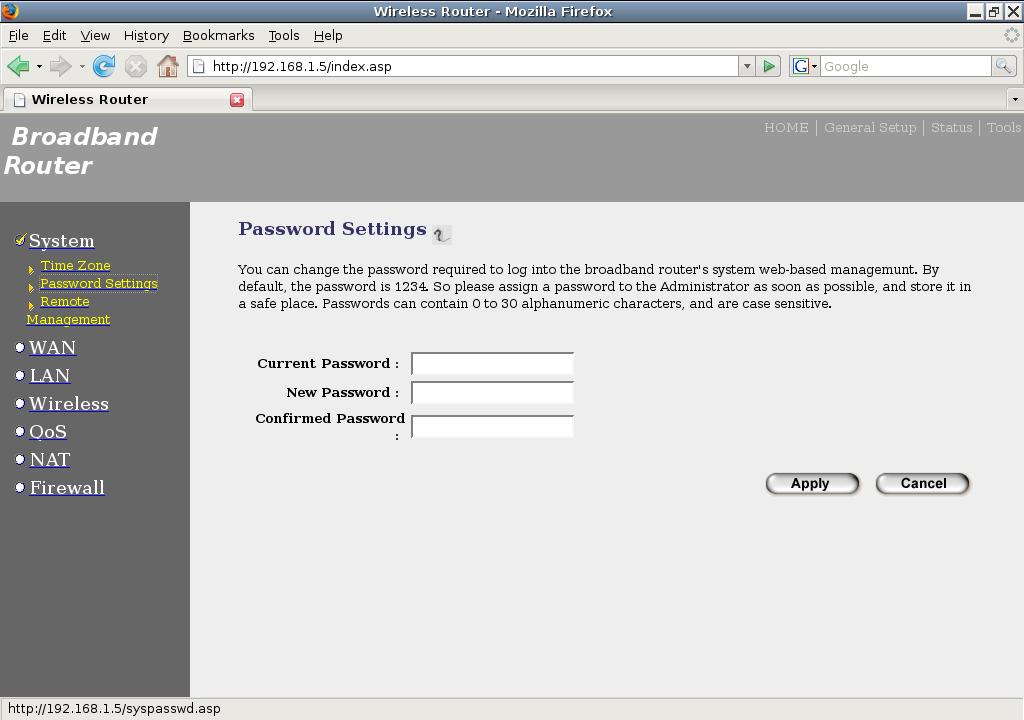

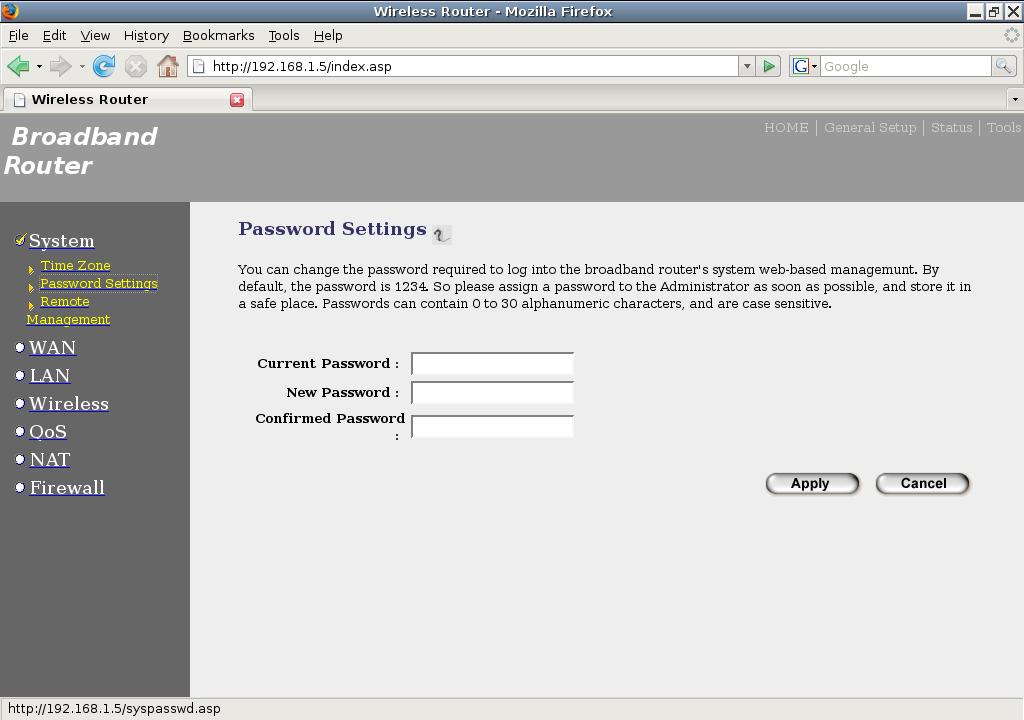

Nastavte si nové heslo užívateľa admin, pre prístup cez web kliknutím na Password Settings

Ak ste heslo ešte nemenili potom Current Password: 1234

Nové heslo zapíšte 2x do ďalších riadkov, potom Apply

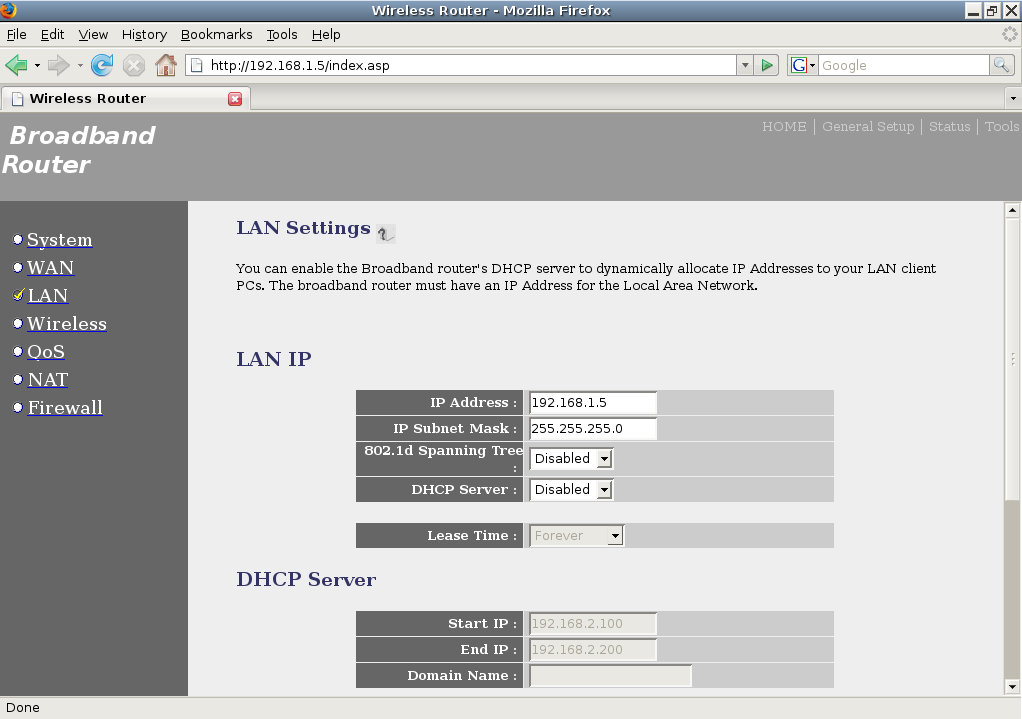

Nastavíme základné sieťové parametre pre router IP adresu,masku

Ak máte v sieti DHCP server, potom tento ponechajte vypnutý

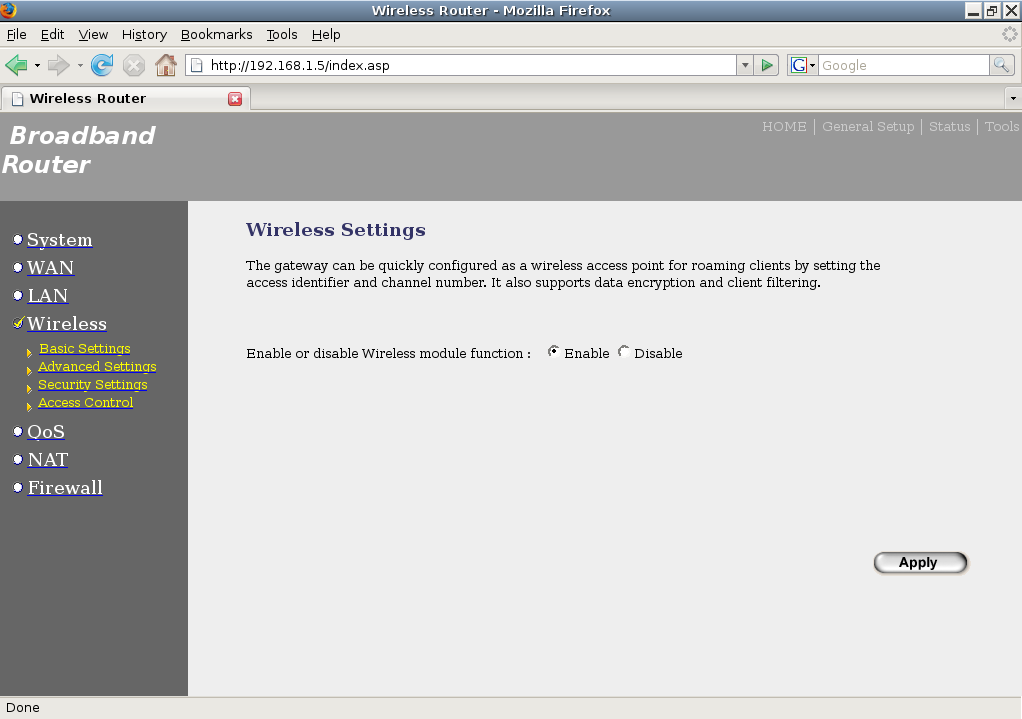

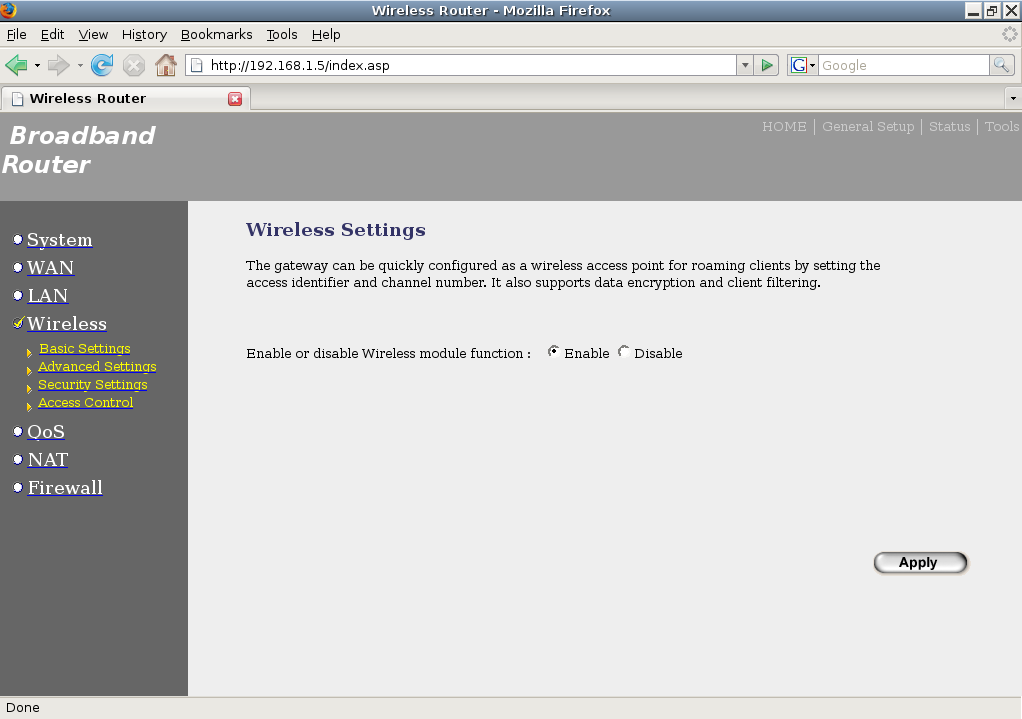

Zapneme bezdrôtové pripojenie cez WiFi, teda funkciu Access Pointu AP

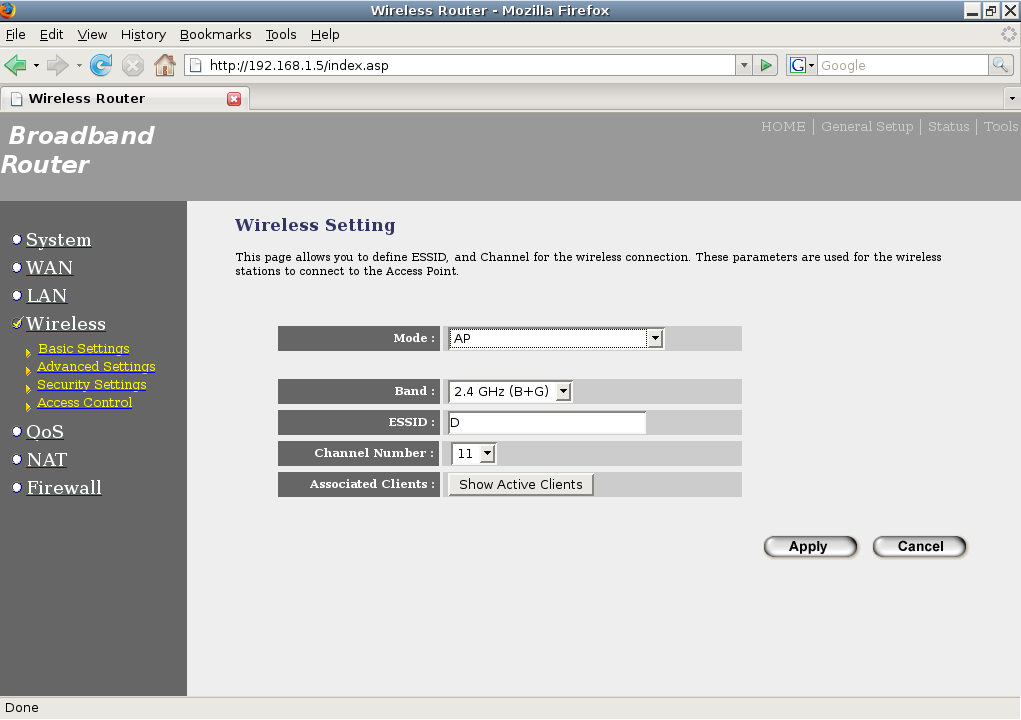

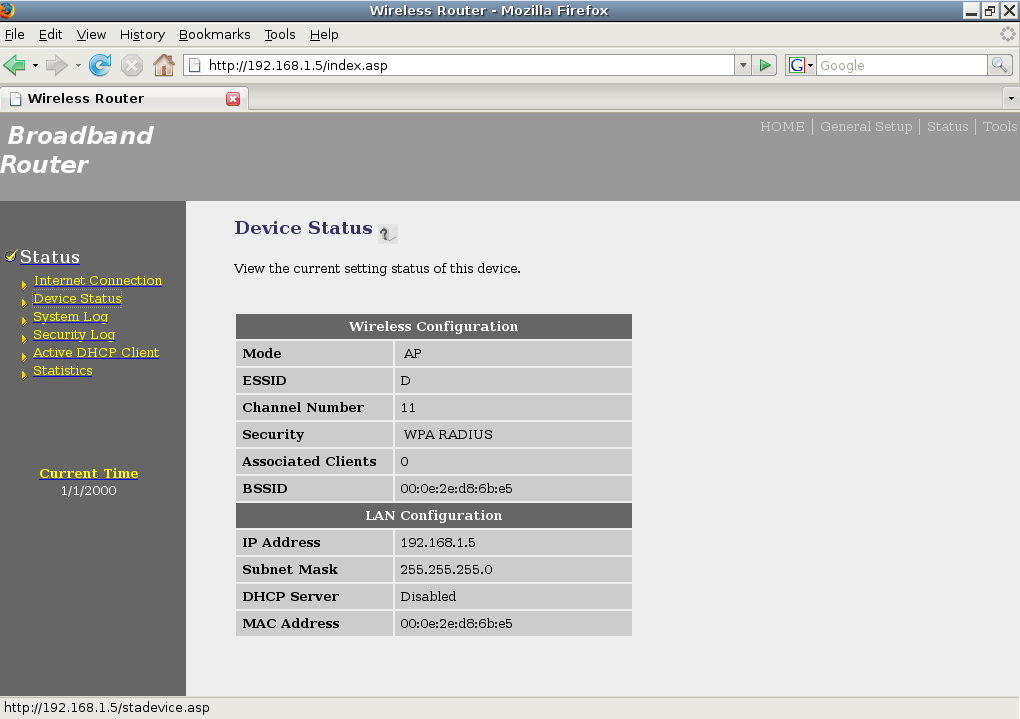

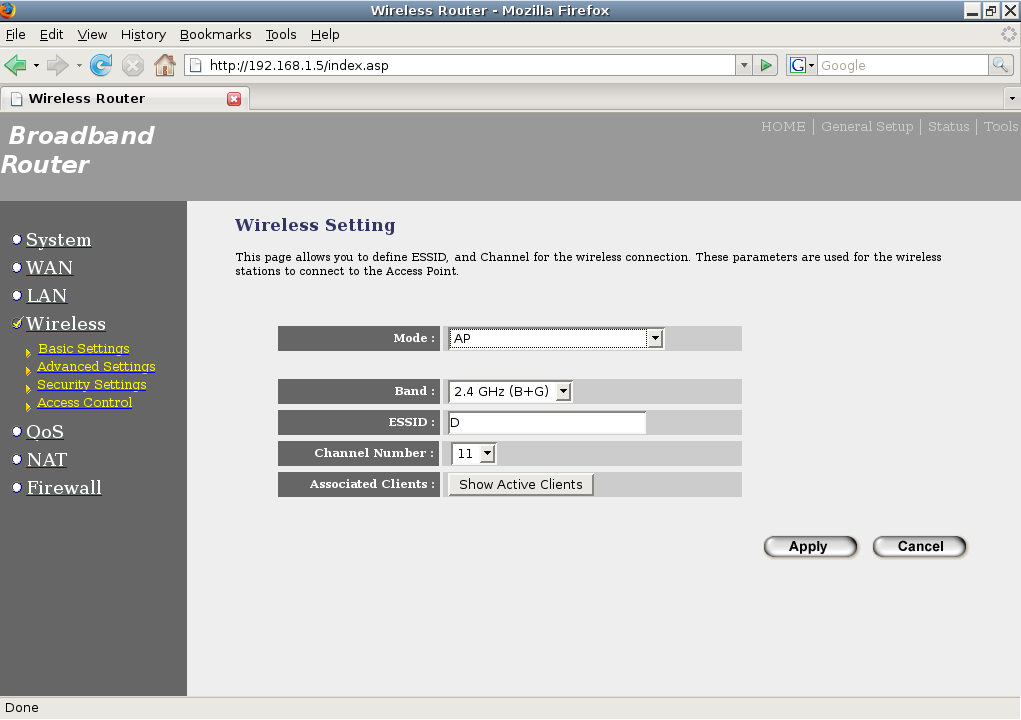

Nastavíme základné parametre pre WiFi mod AP, frekvenciu, ESSID teda názov bezdrôtovej siete a kanál

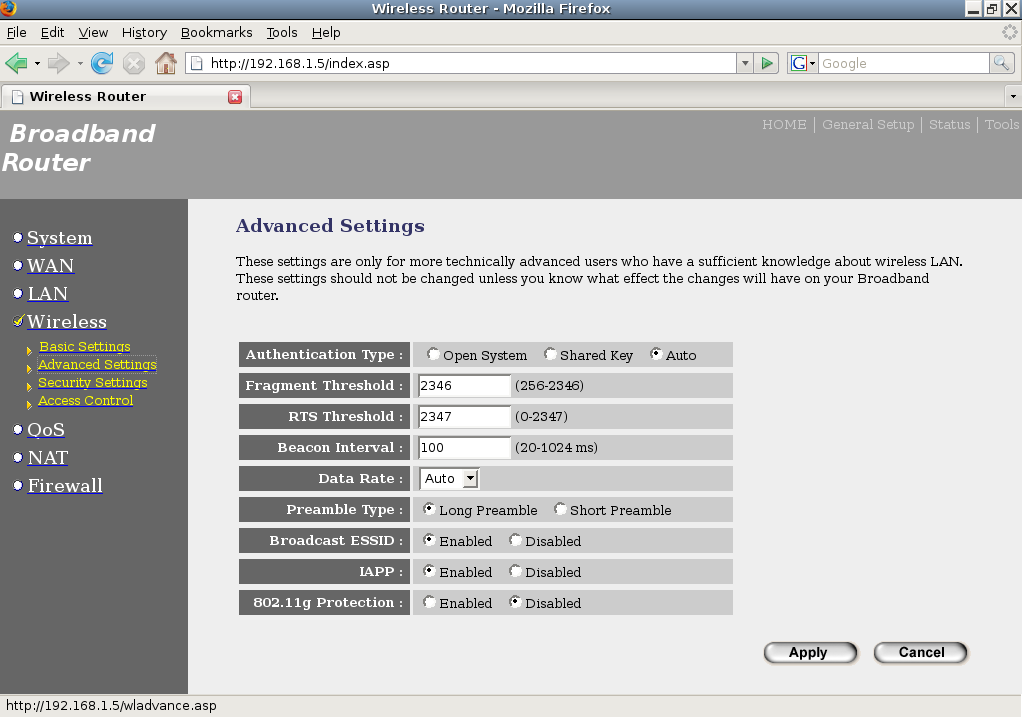

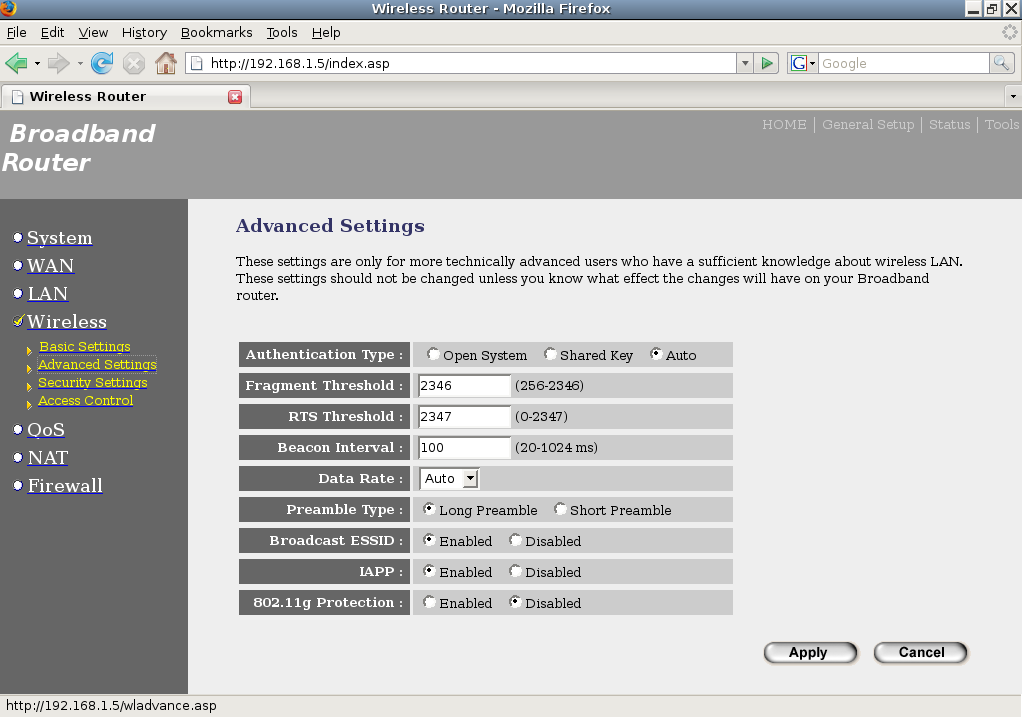

V rozšírených nastaveniach zvolíme Authentication Type: Auto

Aby bola WiFi sieť viditeľná Broadcast ESSID: Enabled

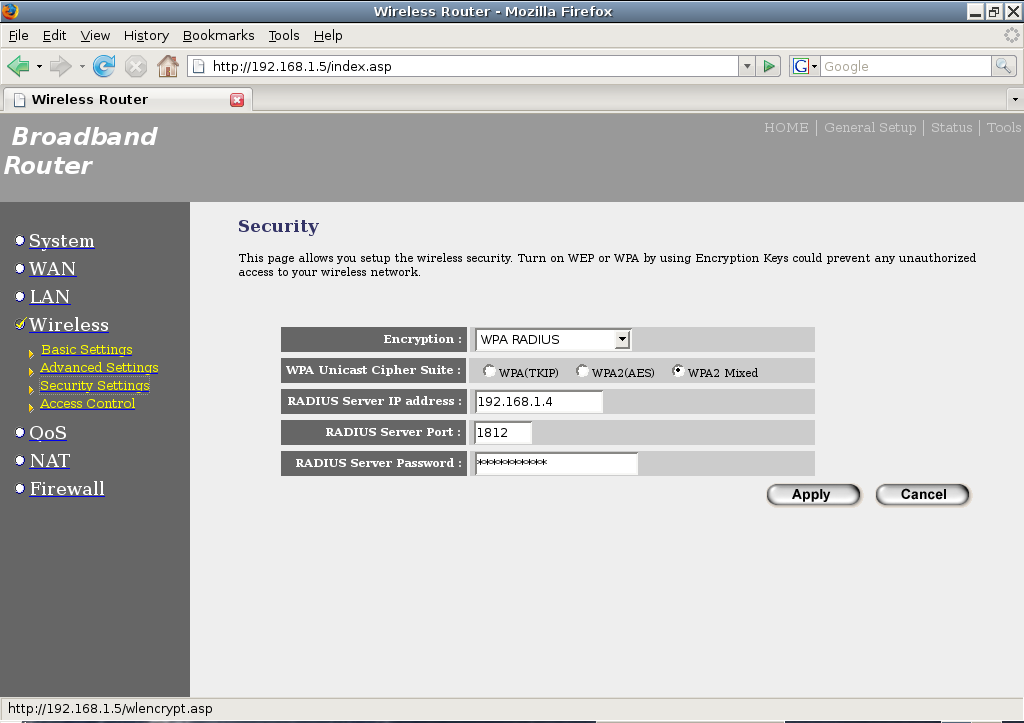

V nasledovnom kroku nastavíme parametre nevyhnutné pre spoluprácu AP s RADIUS serverom.

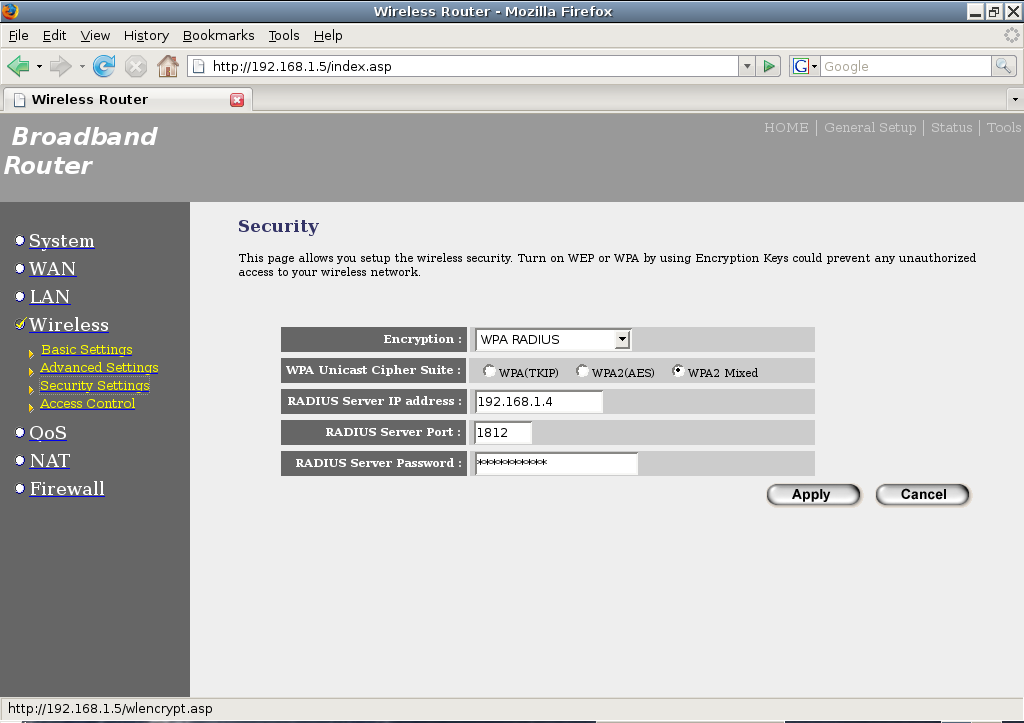

Zabezpečenie Encryption: WPA RADIUS

Kľúč WPA Unicast Cipher Suite: WPA2 Mixed

IP adresa RADIUS servera, IP ktorú sme pridelili RADIUS serveru RADIUS Server IP address: 192.168.1.4

RADIUS Server Port: 1812 čo je štandardný port protokolu TCP/IP pre RADIUS server

RADIUS Server Password musí byť rovnaký reťazec, aký sme nastavili na RADIUS serveri v Shared Secret

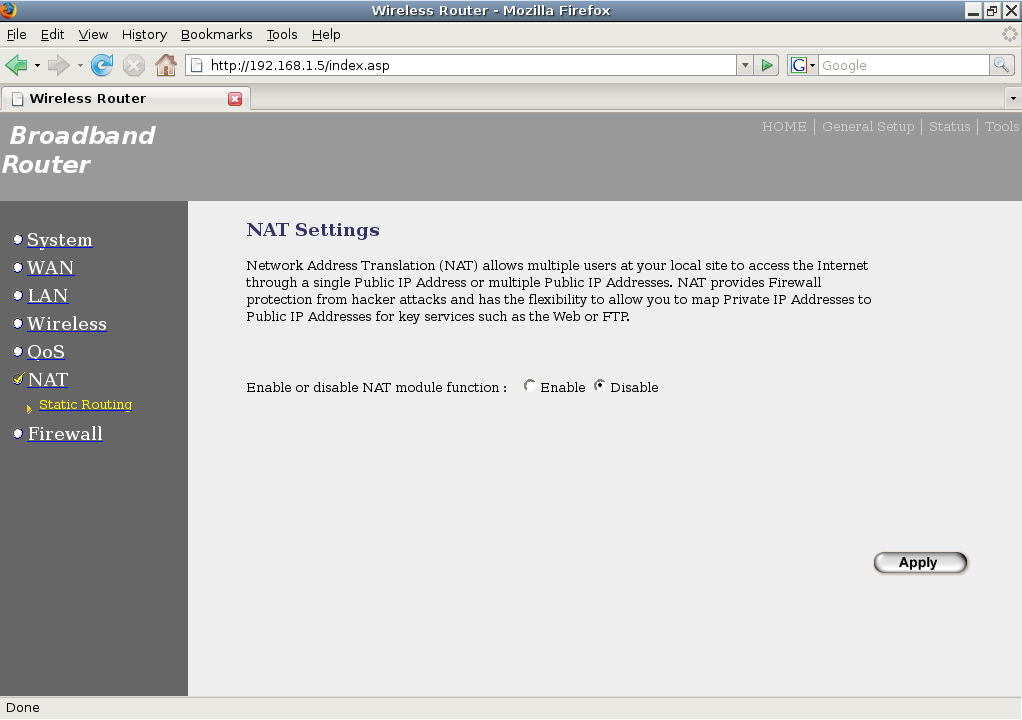

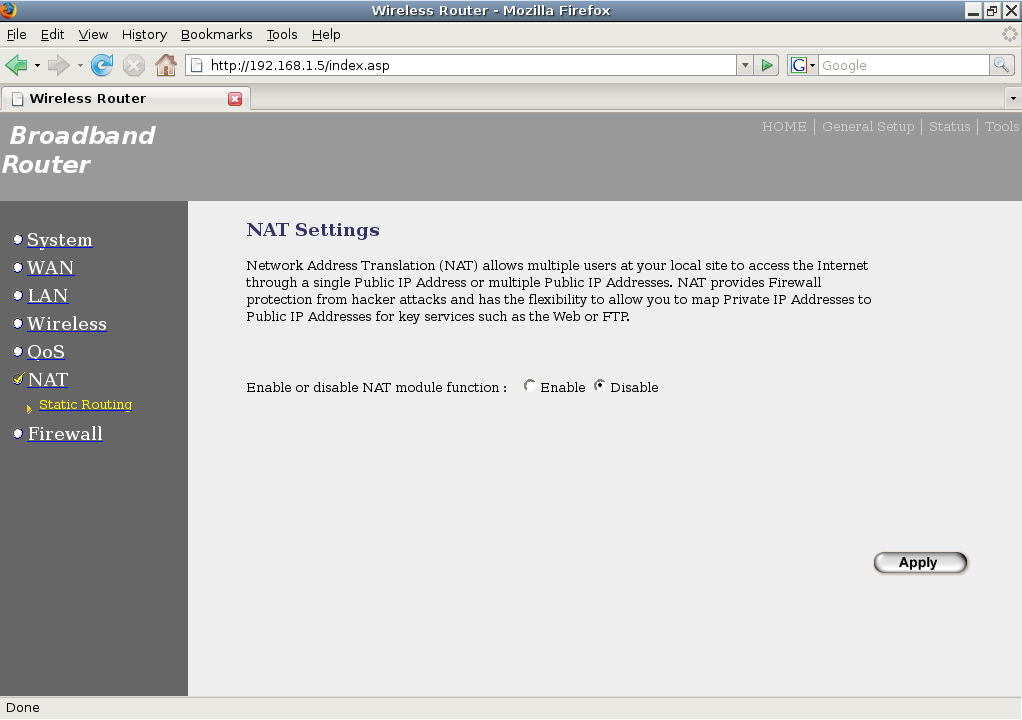

Prekladanie IP adries NAT necháme vypnuté Disable, pretože teraz nepotrebujeme smerovať pakety do rôznych sietí.

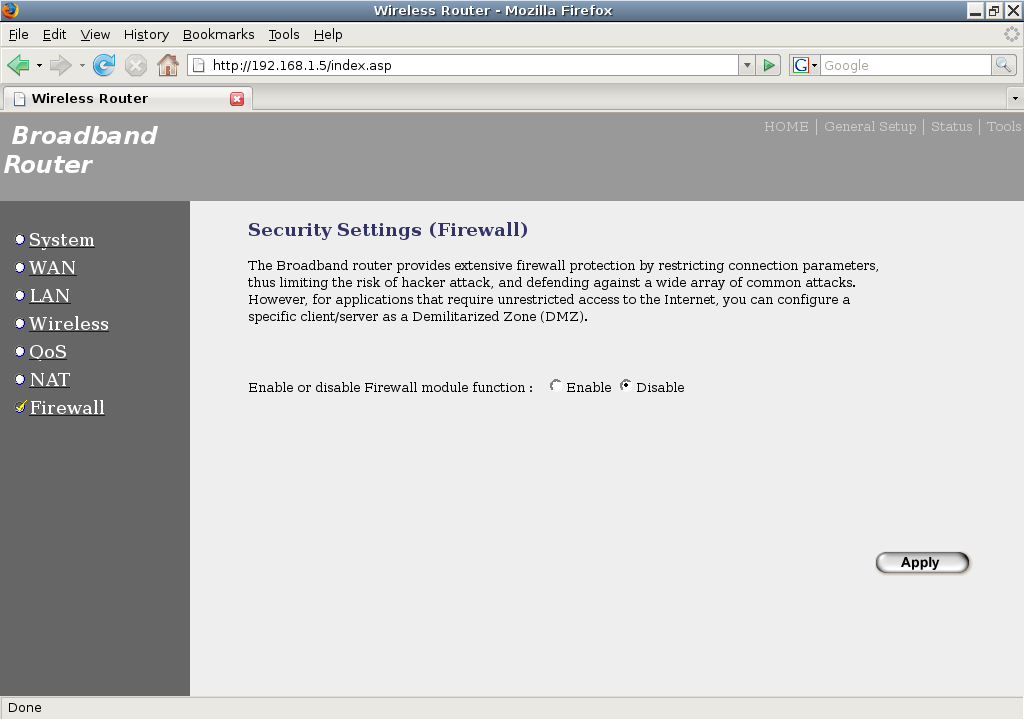

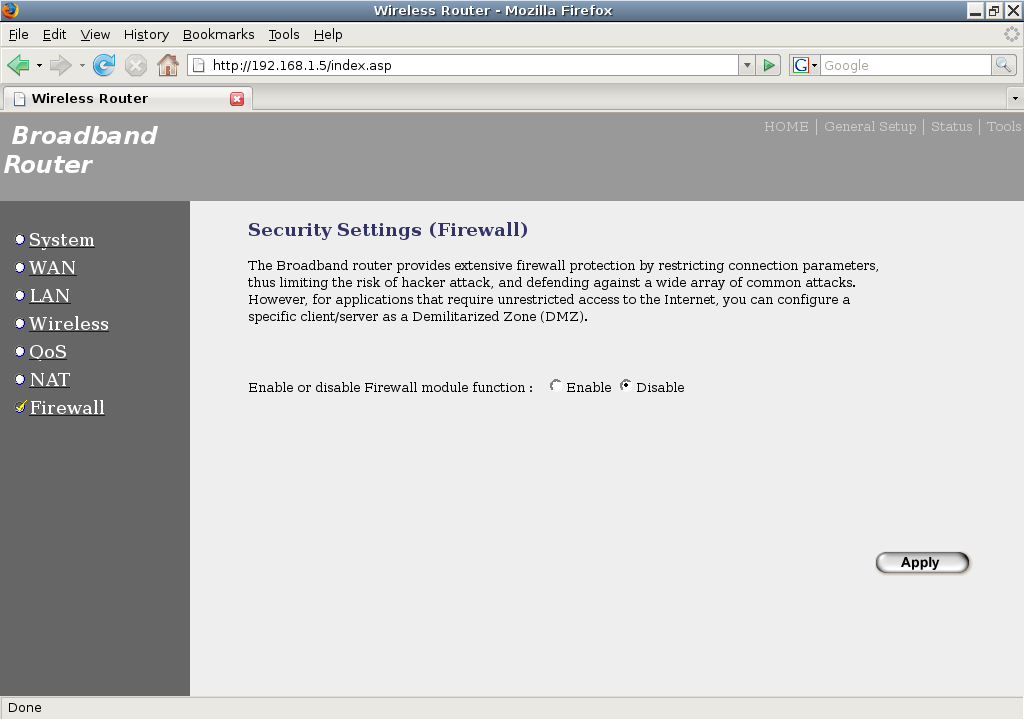

Firewall necháme tiež vypnutý Disable

Nakoniec stlačíme Apply, počkáme, kým sa router reštartuje a týmto je jeho konfigurácia ukončená

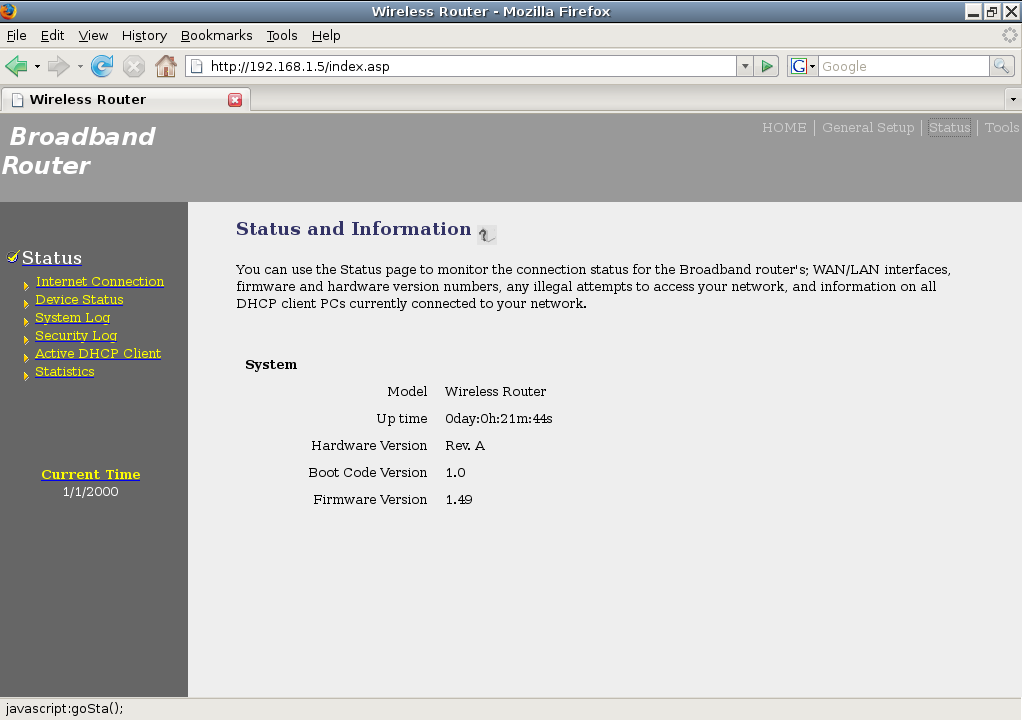

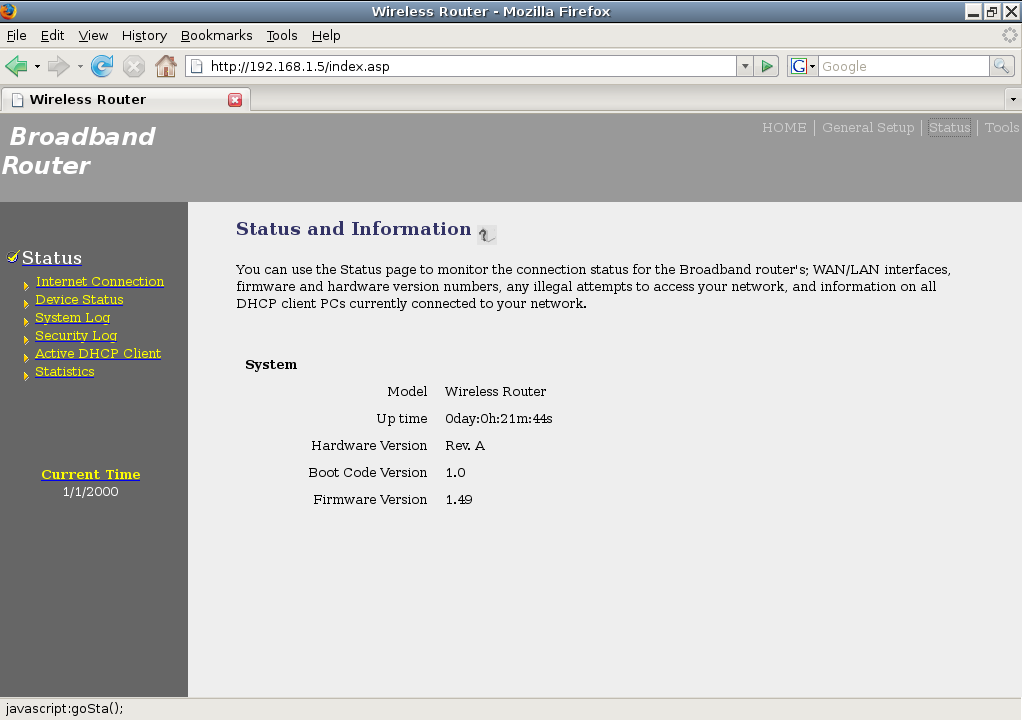

Ešte môžeme skontrolovať nastavenia kliknutím na Status

Konfigurácia klienta - W7/Vista/XP

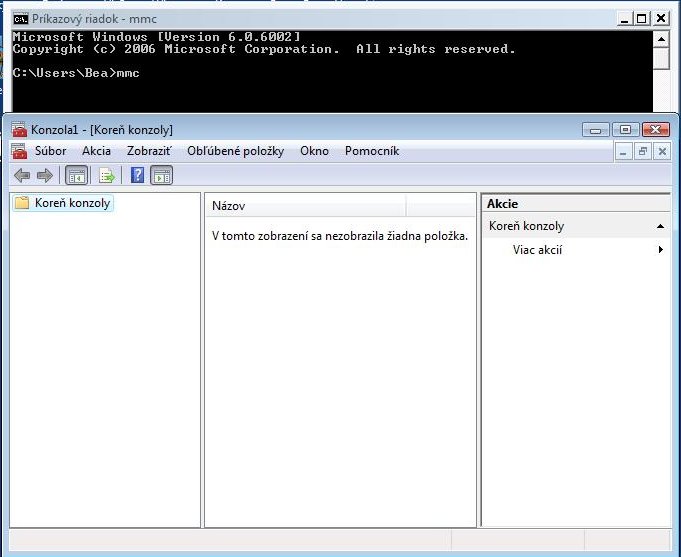

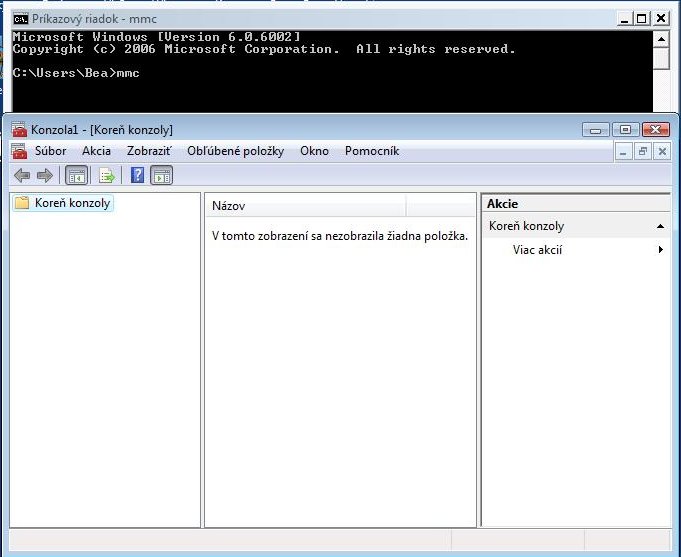

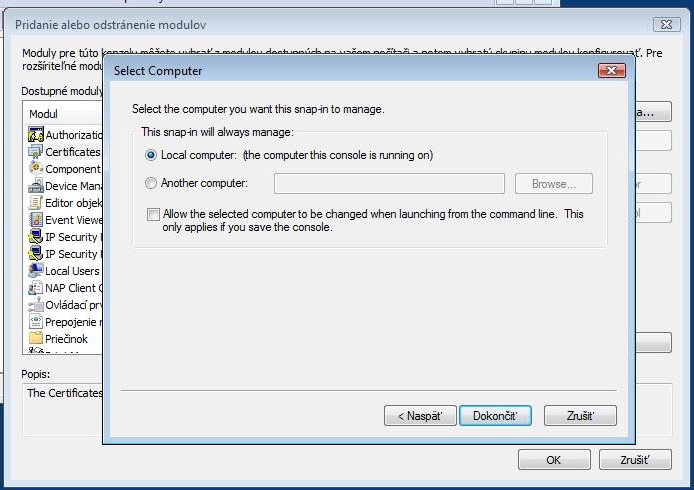

Spustite píkazový riadok a v ňom zadajte príkaz mmc

Týmto príkazom sa spustí Konzola1 a v nej sa zobrazí [Koreň konzoly]

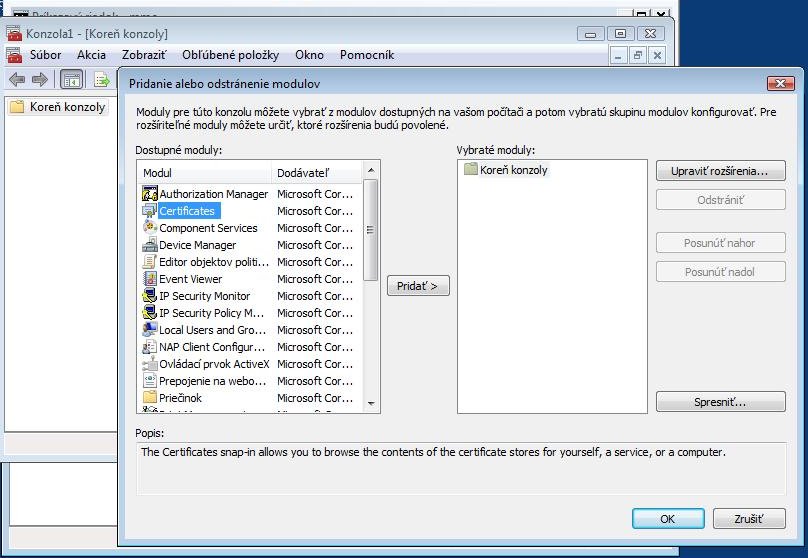

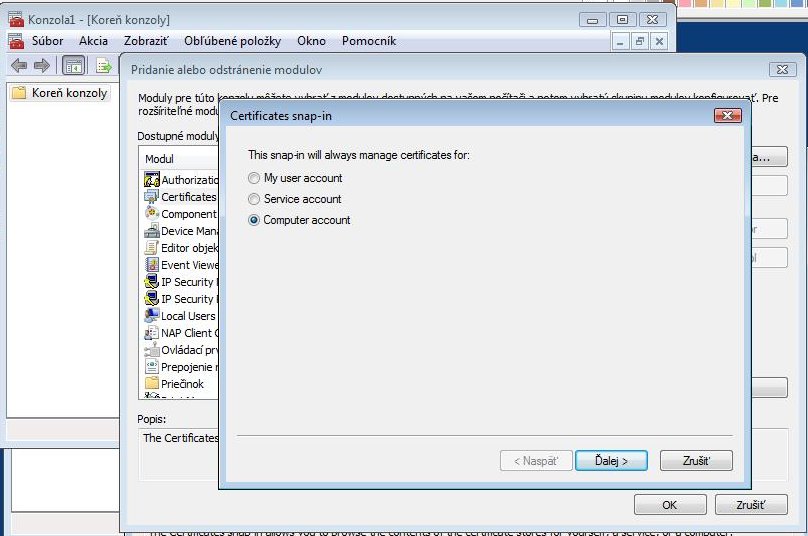

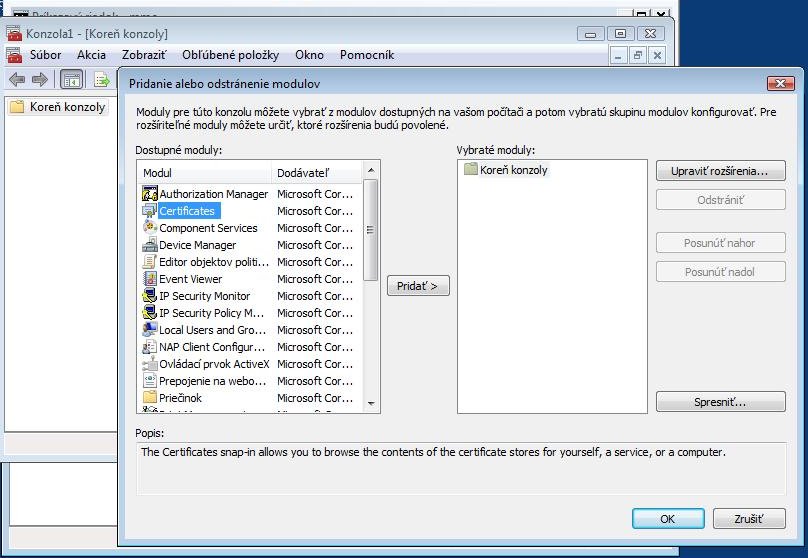

Kliknite na Súbor (File), potom Pridať (Add/Remove Snap-in...)

Potom dole Pridať (Add...), v ďalšom okne kliknúť na Certifikáty

ďalej Pridať

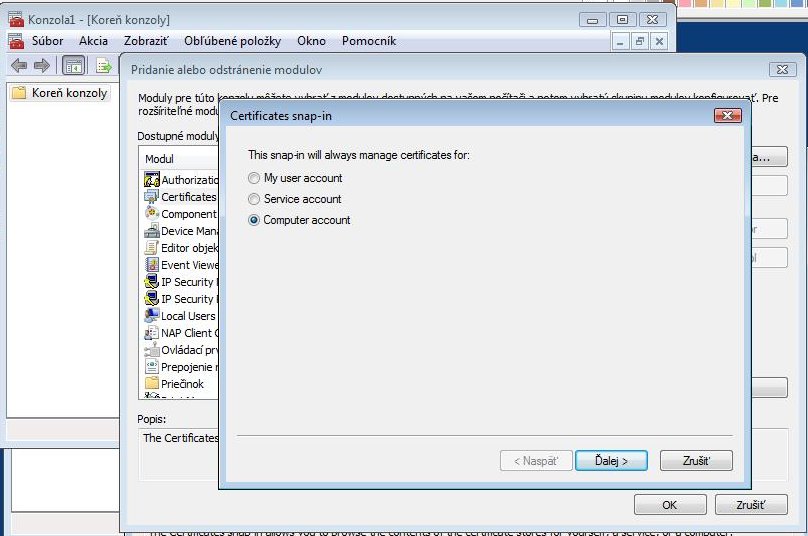

Potom vybrať Konto počítača

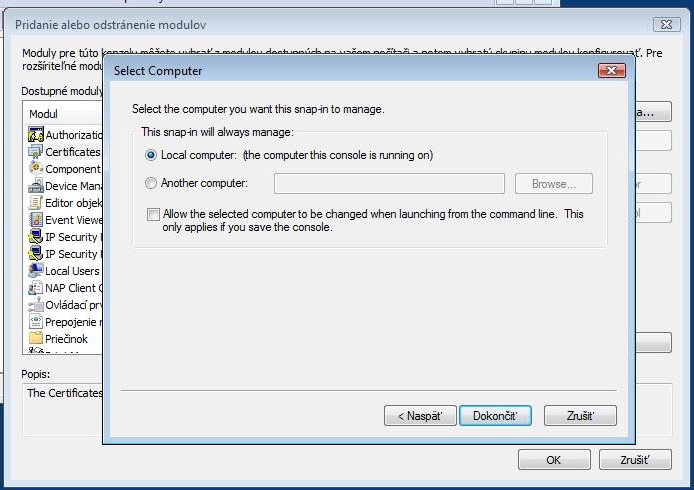

Pokračovať kliknutím dole na tlačítko Ďalej (Next),

potom Dokončiť

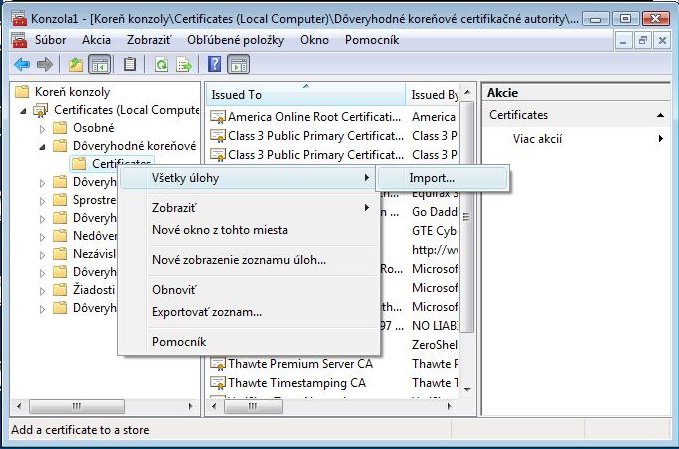

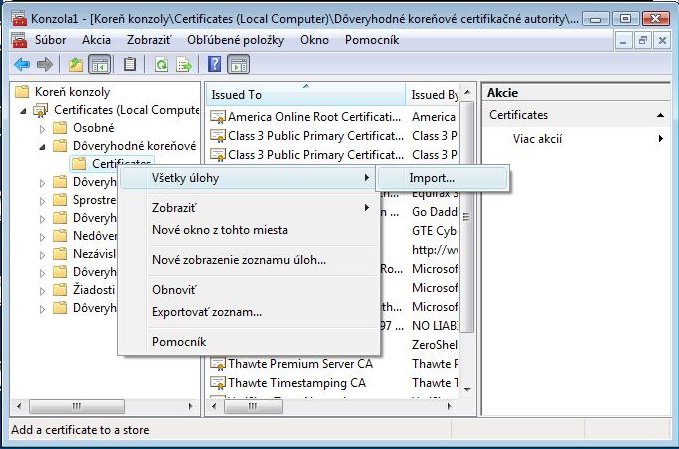

Vrátiť sa do okna Konzola1 - [Koreň konzoly], rozbaliť strom Dôveryhodné koreňové

kliknúť na podvetvu Certifikáty a pravým tlačidlom kliknúť na Certifikáty, Všetky úlohy, Import

Spustí sa Sprievodca importu certifikátov

Pokračujeme tlačidlom Ďalej a pripravíme si súbor TrustedCA.pem,

ktorý sem klasicky naimportujeme a pokračujeme klikntím na Ďalej

Po úspešnom importe certifikátu zavrieme všetky okná,

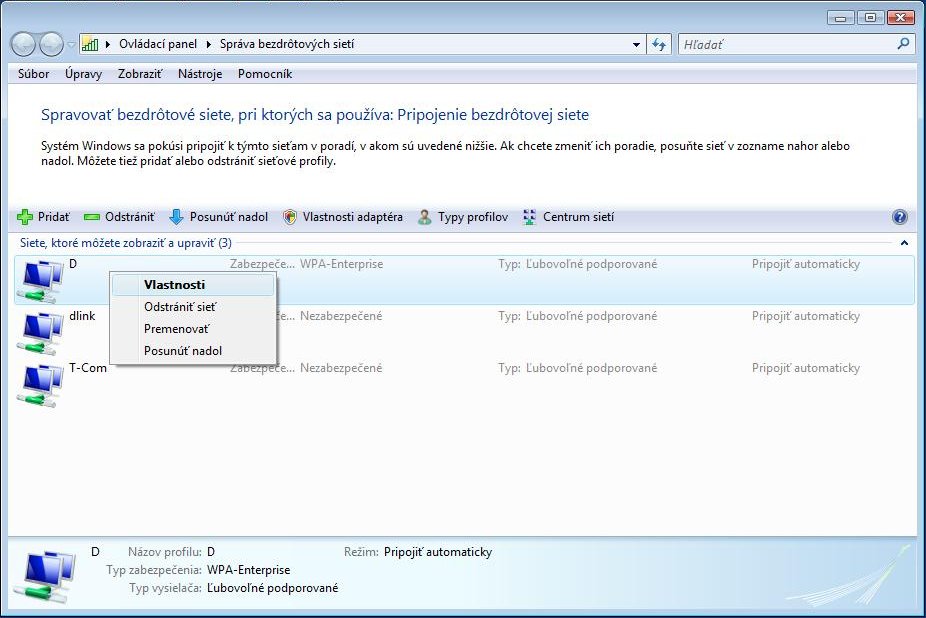

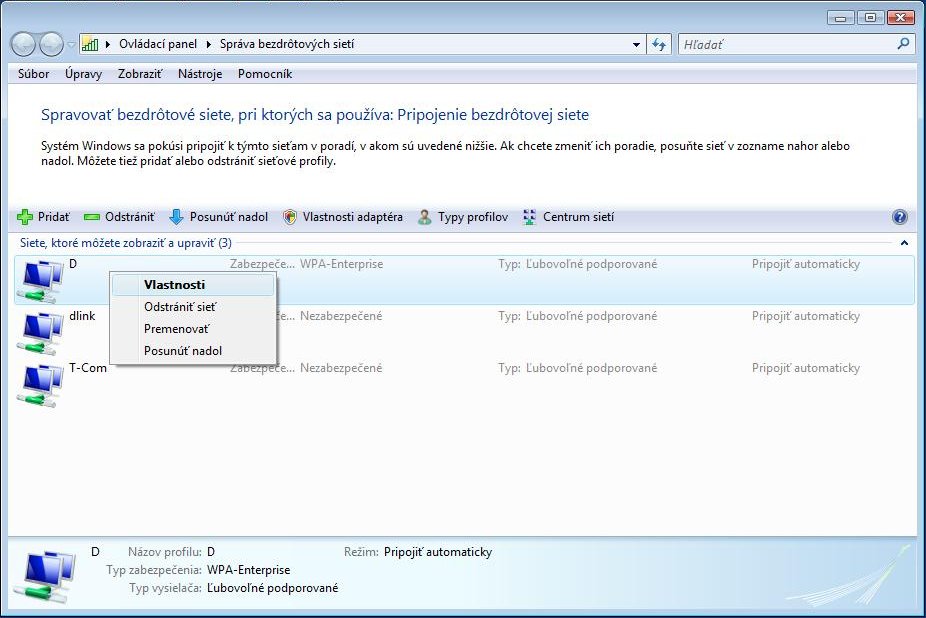

a otvoríme Centrum sietí. Ak sieť ku ktorej sa chceme pripojiť v zozname nie je, môžeme ju ručne pridať stlačením tlačítka + Pridať

Ak sieť, s názvom SSID ktorý sme nastavili na AP v zozname existuje, tak klikneme pravým tlačidlom myši na sieť a vyberieme Vlastnosti

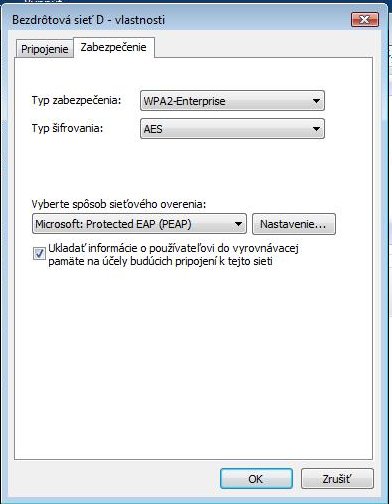

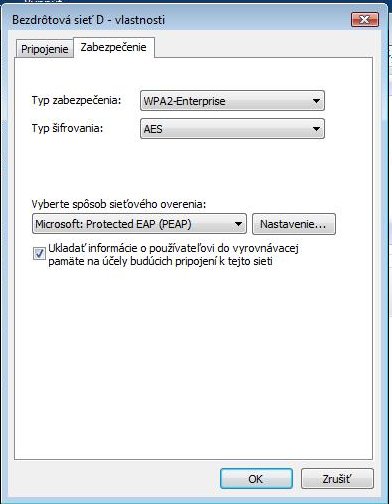

Kliknutím na Vlastnosti sa dostaneme k nasledovným voľbám

Tu je potrebné nastaviť Typ zabezpečenia: WPA2-Enterprise a Typ šifrovania: AES

Spôsob sieťového overenia: Microsoft: Protected EAP(PEAP)

Nakoniec klikneme na Nastavenie...

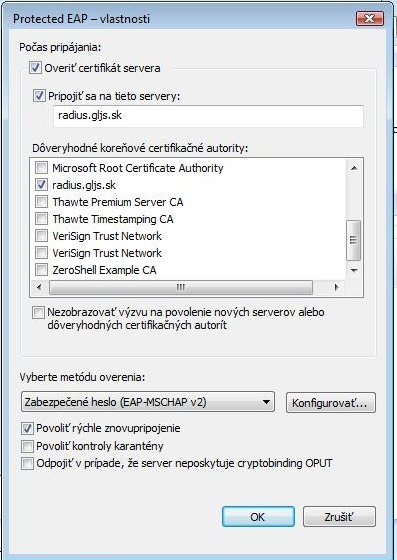

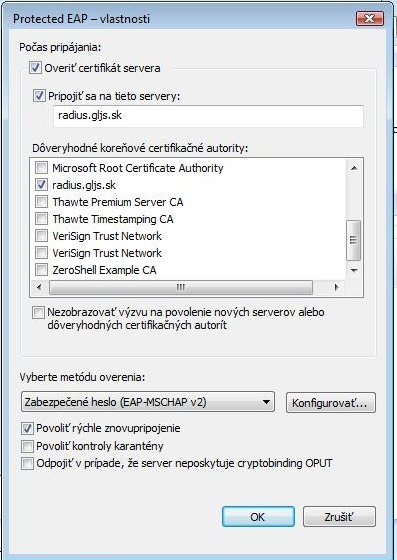

Tu musíme zaškrtnúť Overiť certifikát servera

Ďalej zaškrtnúť Pripojiť sa na tieto servery

Do prázdneho políčka zadať meno radius servera (alebo jeho IP adresu)

V zozname Dôveryhodných koreňových certifikačných autorít

vyľadáme náš naimportovaný certifikát a zaškrtneme jeho overovanie.

Ešte Vyberieme metódu overovania: Zabezpečené heslo (EAP-MSCHAP v2)

Klikneme na Konfigurovať

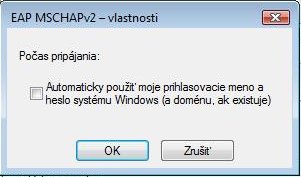

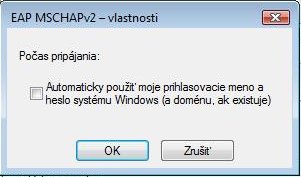

V tomto okienku zrušíme zaškrtnutie Automaticky použiť moje prihlasovacie meno atď...

Teda táto voľba zostane vypnutá a potvrdíme OK

Odklikáme všetky otvorené okná OK

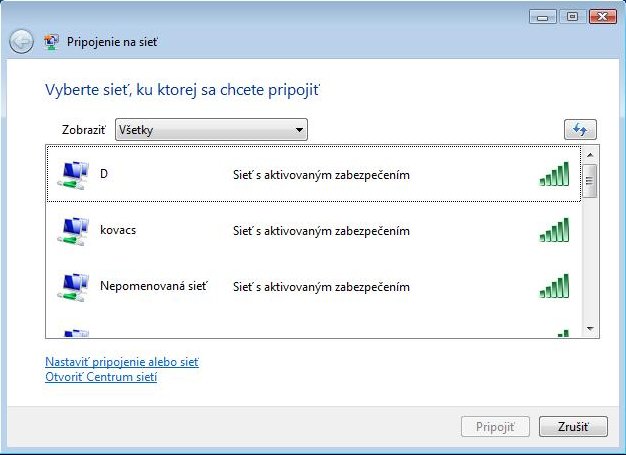

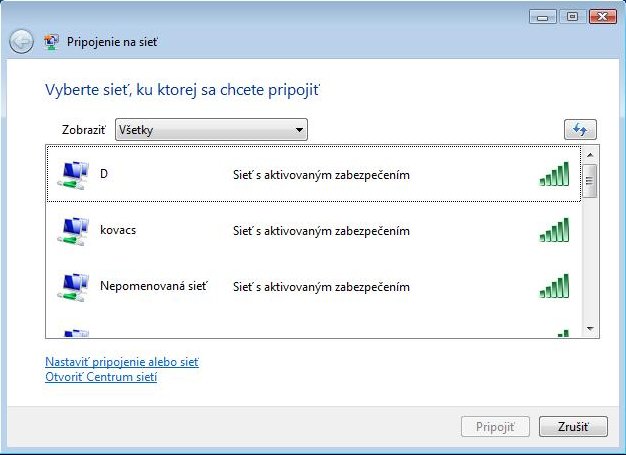

A môžeme vyskúšať pripojenie k bezdrôtovej sieti, kliknutím vpravo dole na ikonu bezdrôtových sietí.

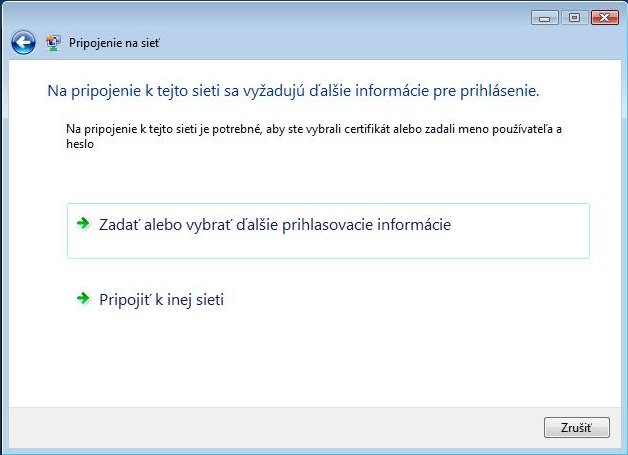

Klikneme na názov siete SSID

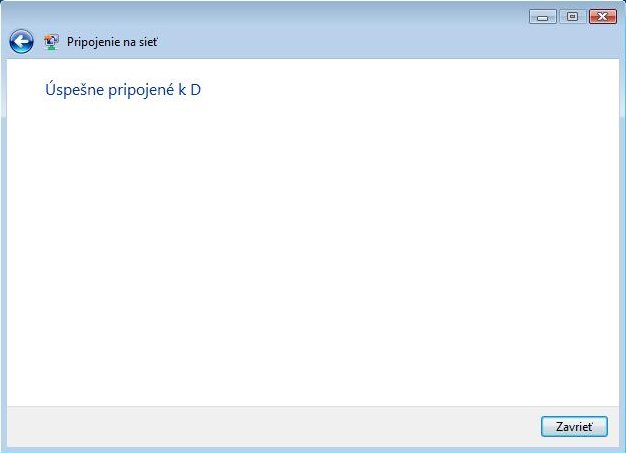

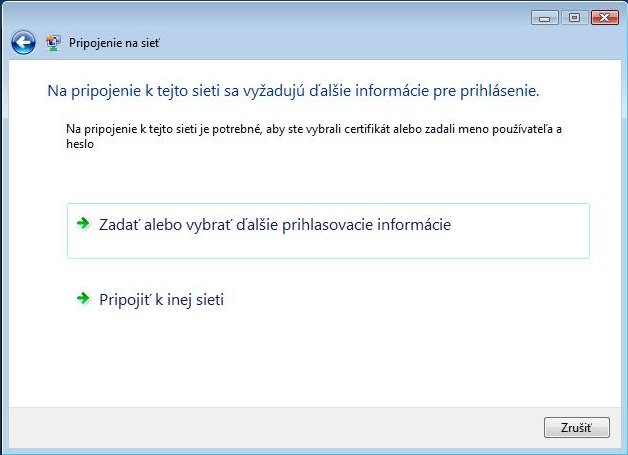

a ak je všetko v poriadku, musíme ešte zadať meno a heslo, teda to isté meno a heslo,

ktoré sme nastavili ako užívateľa na RADIUS serveri, v našom príklade sergej a jeho heslo.

Klikneme na Zadať alebo vybrať ďalšie prihlasovacie informácie

Tu len zadáme meno a heslo, rovnaké ako na RADIUS serveri

Ak v tomto kroku vyskočí okno s požiadavkou na potvrdenie certifikátu, tak ho potvrdíme OK.

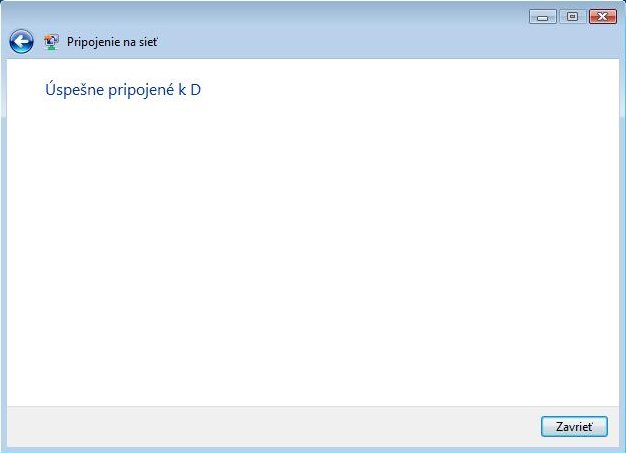

Ak overenie cez RADIUS server prebehlo úspešne, uvidíte nasledovný oznam

Obmedzenie objemu prenesených dát

Nastavenie maximálneho objemu prenesených dát je možné cez menu vo webovom rozhraní ZeroShellu:

Po prihlásení, kliknúť vľavo na RADIUS, potom vpravo hore Accounting, zaškrtnúť User Accounting

Vpravo dole v sekcií Accounting Classes nadefinujeme pravidlá pridaním Add. Nové pravidlo nejako pomenujeme Class Name

Nastavíme všetky obmedzenia Traffic, Time, Bandwidth teda množstvo prenesených dát, čas, max. rýchlosť pripojenia.

Potom pravidlo uložíme Save, potom znova vpravo hore Save.

Teraz vľavo klikneme na Users, potom na meno užívateľa a vľavo dole v sekcií

RADIUS Accounting vyberime Account Class z rozbalovacieho zoznamu

to pravidlo obmedzenia, ktoré chceme prideliť tomuto užívateľovi.

Nakoniec uložíme nastavenia pre užívateľa, vpravo hore Submit

Test RADIUS servera z počítača so systémom Windows

Ako otestovať funkčnosť RADIUS servera z počítača, ktorý je pripojený do LAN cez switch, ešte pred pripojením klientov cez WiFi ?

Test uskutočníme pomocou jednoduchej voľne šíriteľnej utilty NTRadPing.

Okrem spomínamého programu potrebujeme počítač so systémom Windows (NT, XP, Vista, 7),

pripojený do tej istej LAN ako RADIUS server. Stiahneme si NTRadPing a rozbalíme, inštalácia nie je potrebná.

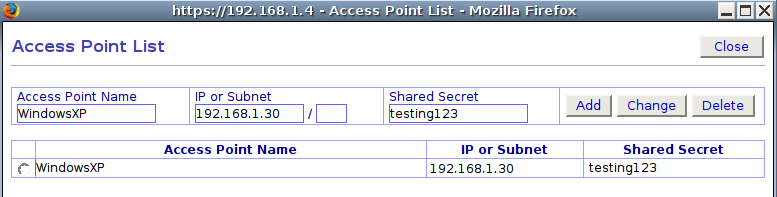

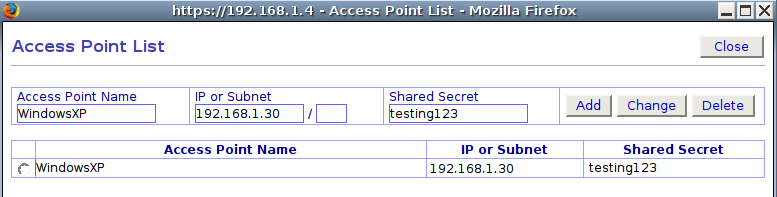

Potom sa prihlásime na RADIUS server a cez webové rozhranie pridáme nový Acess Point AP, ktorého IP adresa

je zhodná s počítačom, z ktorého budeme testovať. Ako príklad som zvolil počítač s IP 192.168.1.30

Po prihlásení do webového rozhrania RADIUS servera, klikneme vľavo na RADIUS potom hore na Access Points

a vyplníme jednotlivé políčka podľa obrázka a na koniec klikneme na Add.

Teraz môžeme na počítači spustiť NTRadPing a vyplníme údaje podľa nasledovného obrázka.

Voľba CHAP musí byť vypnutá. Klikneme dole na tlačítko Send.

Ak sa v odpovedi RADIUS servera objaví response: Access-Accept, potom daný užívateľ bol úspešne autentifikovaný cez RADIUS server.

Test RADIUS servera z počítača so systémom linux

Rovnako ako pri testovaní zo systému Windows, aj pre testovanie z počítača so systémom linux je potrebné pridať

IP adresu linuxového počítača do RADIUS servera ako Access Point. Postup je rovnaký, ako už bolo vyššie spomenuté.

Ak už teda máme linuxový počítač zaregistrovaný v RADIUS serveri ako Access Point, potom budeme potrebovať príkaz radtest.

Ak Váš linux neobsahuje príkaz radtest je to zrejme preto, že na ňom nemáte nainštalovaný balík freeradius-utils.

Pre Debian a Ubuntu stačí použiť príkaz: apt-get install freeradius-utils

Použitie príkazu radtest je jednoduché:

radtest meno heslo IP-RADIUS-servera port SharedSecret, potom konkrétny príkaz bude vyzerať nasledovne:

radtest sergej heslo 192.168.1.4 1812 testing123

Ak po zadaní príkazu bude výpis vyzerať podobne, ako na obrázku, potom autentifikácia prebehla úspešne.

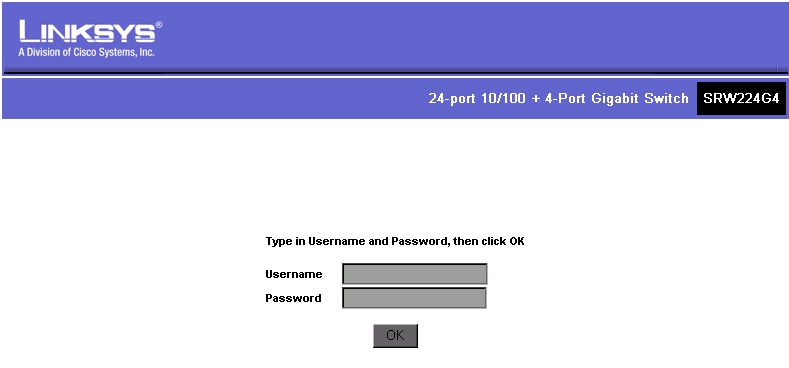

Antentifikácia klientov pripojených pevným káblom cez ethernet

Nutnou podmienkou, aby autentifikácia mohla prebehnúť, je použitie manažovateľných switchov, ktoré túto funkciu podporujú.

Takýto switch prakticky vystupuje v rovnakej roli ako AP, len spojenie je realizované UTP káblom a nie cez WiFi. Ako príklad uvediem

switch LinkSys SRW224G4,

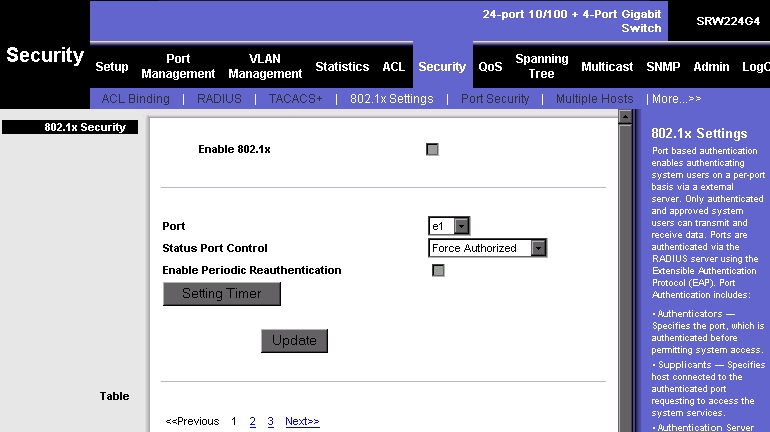

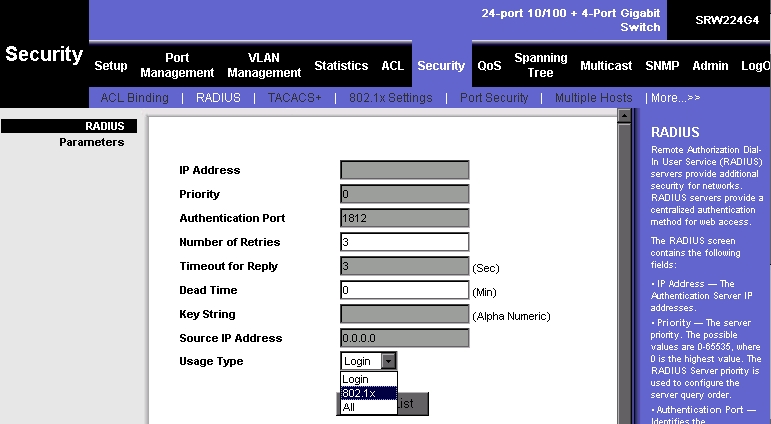

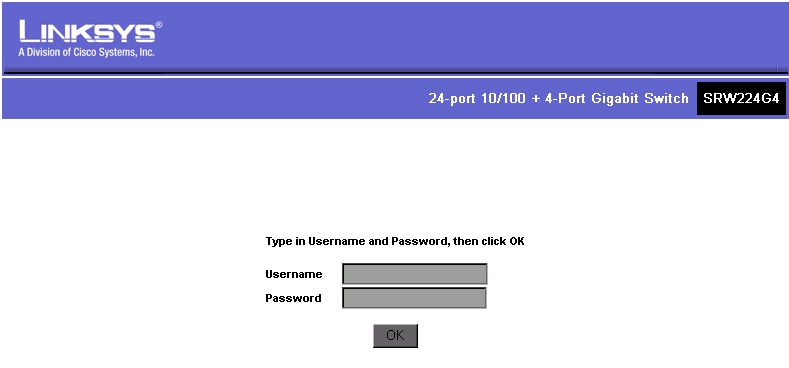

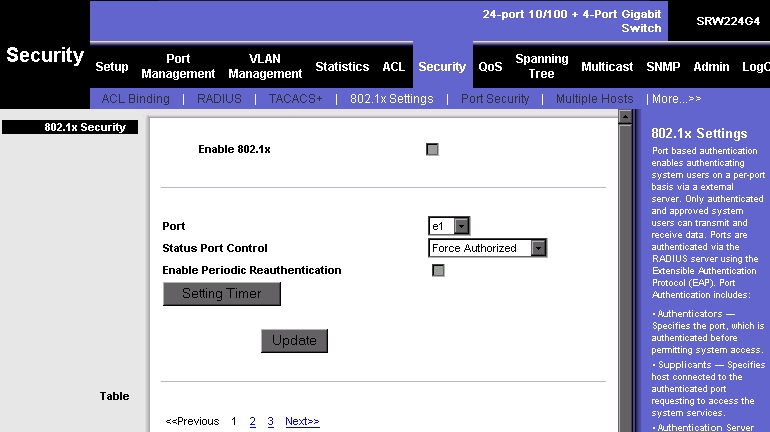

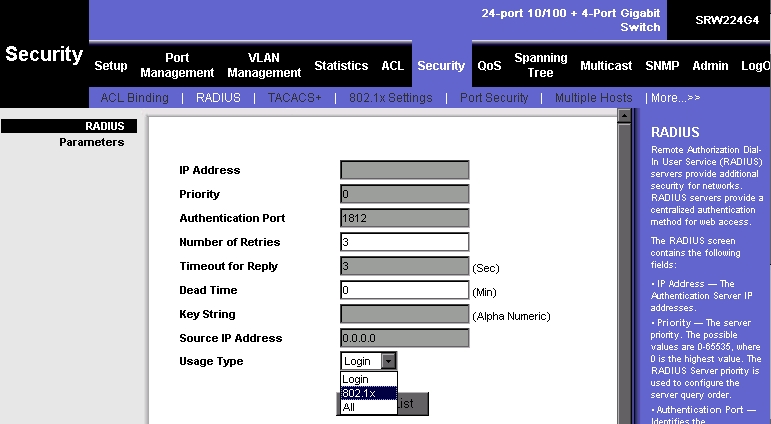

ktorý má zabudovanú podporu 802.1x a RADIUS. Po prihlásení do webového rozhrania switcha, v sekcií Security, 802.1x Settings nastavíme parametre overenia,

a v sekcií RADIUS je nastavenie prakticky totožné s nastvením AP, ktoré je popísané vyššie.

Prihlásenie do webového rozhrania switcha

Nastavenie parametrov 802.1x

Nastavenie parametrov RADIUS

ZeroShell vo virtuálnom počítači

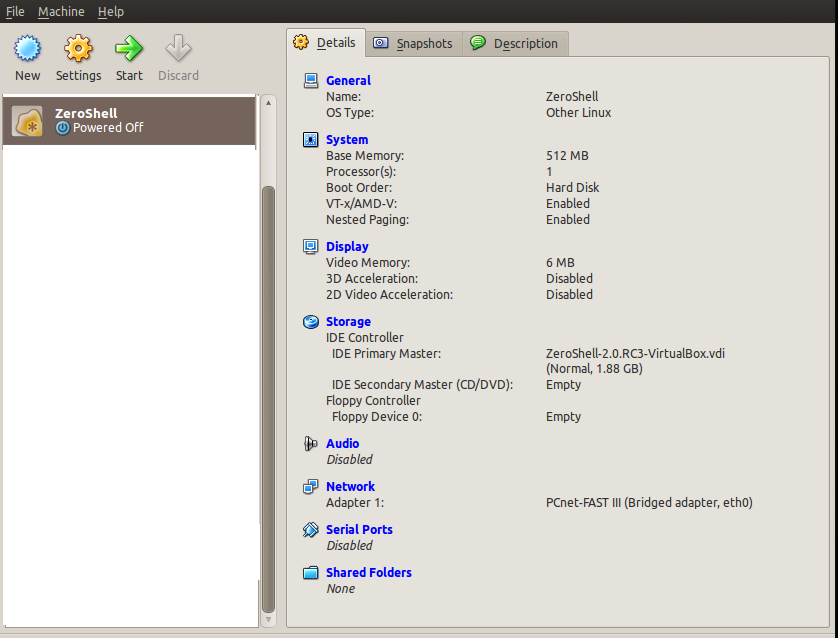

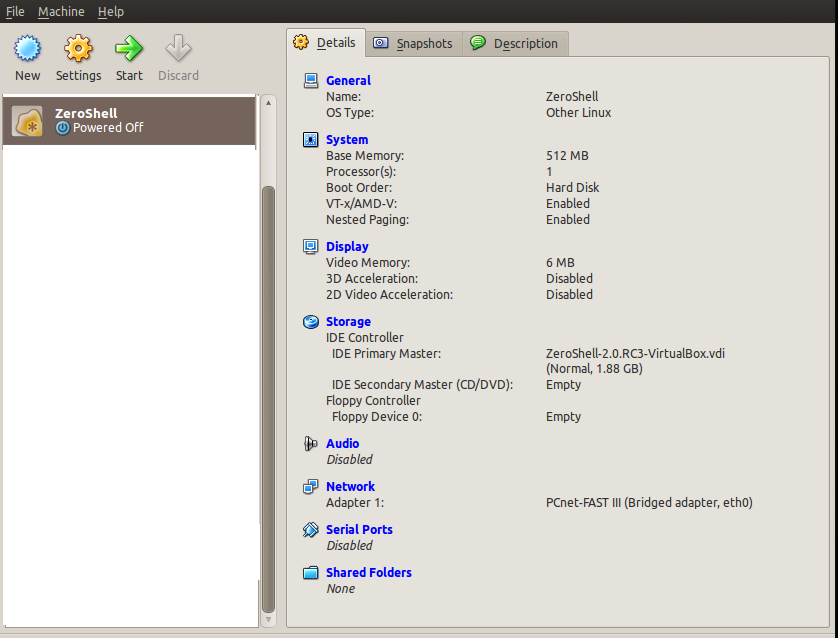

Ak nemáte nazvyš počítač, na ktorý by ste mohli nainštalovať ZeroShell, môžete využiť

VirtualBox a v ňom spustiť ZeroShell vo virtuálnom počítači.

Okrem toho budete potrebovať virtuálny disk ZeroShellu

Súbor stiahnite a rozbaľte, získate súbor ZeroShell-2.0.RC3-VirtualBox.vdi, kde už je ZeroShell nainštalovaný.

Po nainštalovaní VirtualBoxu, nastavte parametre virtuálneho počítača podľa nasledovného obrázka.

Dôležité je, aby sieťové rozhranie virtuálneho počítača bolo nastavené na Bridged Adapter.

Ako virtuálny disk použite súbor ZeroShell-2.0.RC3-VirtualBox.vdi.

Ak sú parametre virtuálneho počítača správne nastavené,

môžete spustiť virtuálny ZeroShell, ktorý sa bude správať,

ako keby bežal na samostatnom hardvéri

Podľa popisu vyššie nastevte IP adresu a masku z Vášho rozsahu a môžete sa cez prehliadač

pripojiť na

https://IP adresa Vášho virtuálneho ZeroShellu, a ostatné nastavenia

môžete urobiť podľa návodu vyššie.

Záver

RADIUS server opísaný v tomto článku je reálne nasadený do prevádzky na škole.

Zoznam WiFi routerov a Access Pointov, ktoré som testoval v spojení s RADIUS serverom:

CANYON 802.11g Wireless Router CN-WF514

CANYON CN-WFAP

AirLive WL-1500R Wireless Router

UniFi AP 802.11n MIMO

UniFi AP Pro

UniFi AP AC Pro

TP-LINK TL-WR841ND

Na strane klientov mám overené nasledovné operačné systémy a mobilné zariadenia:

Windows XP

Windows Vista

Windows 7

Windows 8, 8.1, 10 v týchto systémoch nie je potrebné inštalovať certifikát, systém si ho stiahne sám.

Linux Ubuntu

Apple iPhone (iOS)

Apple iPad (iOS)

Apple MacOS X, od verzie 10.5 Leopard nie je potrebné inštalovať certifikát, potrebné je iba potvrdenie dôveyhodnosti certifikátu ak nebol podpísaný certifikačnou autoritou.

Mobilné zariadenia s OS Android (verzie od 2.3 po 6)

Mobilné telefóny s OS Symbian, je potrebná manuálna inštalácia certifikátu do telefónu.

Zatiaľ som nemal možnosť otestovať pripojenie zariadení s OS Windows Mobile, BlackBerry a Bada.

Zdroje: ZeroShell-WPA-Enterprise.pdf

ZeroShellRadius.pdf

Multi-Purpose LAN Server with ZeroShell

Set up Secure Wireless With Zeroshell Linux

ZeroShell

ZeroShell WPA Enterprise

Wireless Authentication and Encryption with Zeroshell Linux

Set up Secure Wireless With Zeroshell Linux

WindowsXP-WPA-Enterprise.pdf

WindowsVista-WPA-Enterprise.pdf

Windows7-WPA-Enetrprise.pdf

Linux-WPA-Enterprise.pdf

MacOSX-WPA-Enterprise.pdf

Mac-WPA-Enterprise.pdf

Mac OS X 10.4 Tiger.pdf

iPad-WPA-Enterprise.pdf

iPhone-WPA-Enterprise.pdf

Android-WPA-Enterprise.pdf

WindowsMobile-WPA-Enterprise.pdf

Symbian-WPA-Enterprise.pdf

BlackBerry-WPA-Enterprise.pdf

MobileDevices-WPA-Enterprise.pdf

IAS(RADIUS) Server na platforme Windows 2003

Free RADIUS testing tools

2013, Mgr. Jozef Dolinský